微软在本月的例行更新(Patch Tuesday)其中修补MSHTML平台欺骗漏洞CVE-2024-38112,并表示这项漏洞已被用于攻击行动,在通报此事的安全企业Check Point透露黑客如何利用这项漏洞后,一个多礼拜之后的现在,有其他安全企业公布新的调查结果。

安全企业趋势科技指出,他们旗下的漏洞悬赏项目Zero Day Initiative(ZDI)也在今年5月向微软通报CVE-2024-38112遭到利用的情况,锁定北美、欧洲、东南亚的APT黑客组织Void Banshee,从今年1月开始发动零时差漏洞攻击,并在受害计算机植入盗取信息软件Atlantida。

针对这些黑客作案的方式,研究人员指出对方滥用网络捷径文件(.URL)、统一资源识别码(URI),以及微软的通信协议管理工具(Protocol Handlers),而能访问原本窗口操作系统已停用的Internet Explorer(IE),其中一种被利用的文件格式是网页封保存MHTML。

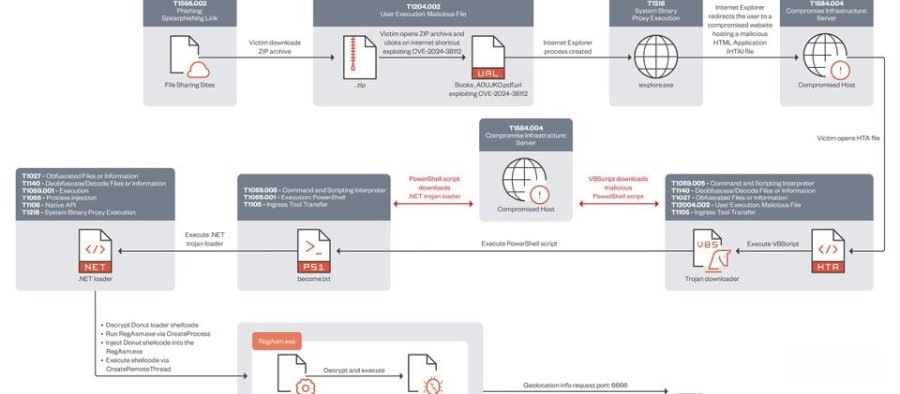

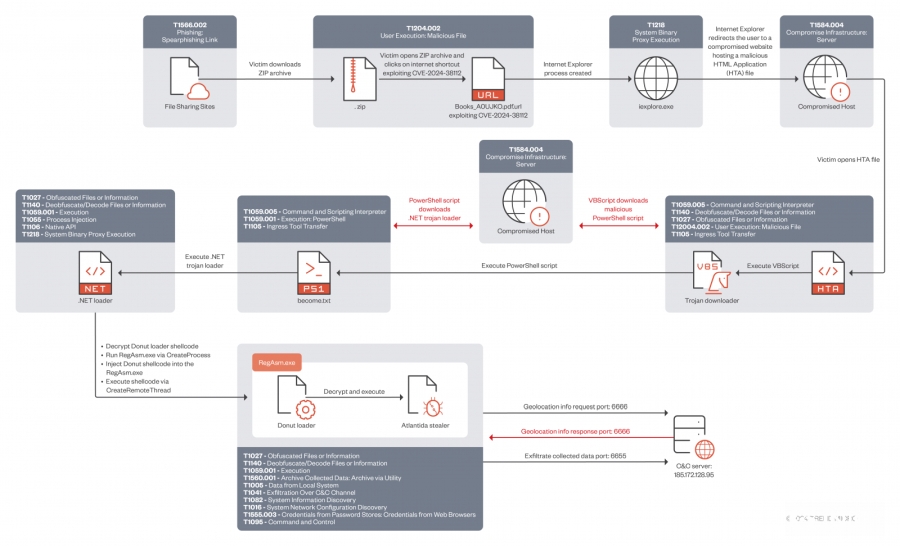

黑客先是通过网络钓鱼手法,引诱用户访问设置在文件共享网站的钓鱼连接,下载ZIP文件并打开内置的网络捷径文件触发漏洞,启动IE。接着,用户将被重定向被黑客入侵的网站,下载恶意的HTML应用程序文件(.HTA),而这个文件在文件扩展名前加入26个空格,让用户误以为是PDF文件。

附带一提的是,上述的URL文件包含MHTML通信协议管理工具,并搭配x-usc!指令,而能让计算机直接启动原本被停用、应通过沙箱环境执行的IE。

究竟黑客如何接触攻击目标?研究人员提及,这些黑客在网络图书馆、云计算分享网站、Discord等多种渠道,传播内有PDF格式书籍的ZIP压缩文件,这些书籍包含了医学教科书及参考数据,这代表攻击目标主要是会使用相关数据的专业人员或学生。但在黑客提供的各式PDF文件里,也有混杂佯装成PDF文件的网络捷径文件,引诱用户上当。

一旦用户依照指示允许IE打开前述的HTA文件,计算机就会执行VBS脚本,其用途是木马程序下载工具,接着计算机就会依次下载恶意PowerShell脚本、.NET木马下载工具并执行,最终解开Dount Loader恶意程序加载工具的Shell Code,通过先前被篡改的.NET组件注册工具RegAsm.exe处理程序,于受害计算机的内存内加载盗取信息软件Atlantida。

针对这款盗取信息软件的来历,研究人员指出对方是以开源的NecroStealer和PredatorTheStealer为基础打造,能从应用程序、加密货币钱包、浏览器收集个人信息,并在受害计算机的桌面窃取特定格式的文件,再者,该盗取信息软件也能截取计算机屏幕画面,以及收集完整的系统资讯,最终打包成ZIP文件回传攻击者。