《美国费城直击》落实Security by Design(设计即安全),已成为支撑现代企业发展的关键课题。作为全球三大云计算服务供应商之一,AWS于今(17)日在美国费城举办年度安全会议re:Inforce 2025,会中不仅披露了该公司在身份安全发展的最新成果,更强调企业如今需要更简便且具扩展性的方法,才能让安全基础更加稳固。

为了应对持续变化的攻击态势,AWS副总裁暨首席安全官Amy Herzog表示,Secure by design一向是他们秉持的重要核心概念,这让他们在技术、控制措施与实践上,都能扮演产业的领先角色。

而要彻底落实这件事,安全文化会是一大关键,我们去年看到AWS已经强调此点,因为有了安全文化,才能促使组织优先从安全角度考量。

今年,AWS披露了更进一步的发展策略,我们可以归纳出两大重点:

(一)AWS不仅是要“落实”Secure by Design,更是朝“更容易落实”迈进,因此需要找出更简单、更具扩展性的方式。

(二)任何事都要优先从安全出发,在产品开发的每一层与每一个阶段都应贯彻Secure by Design。

特别是在身份识别与访问管理(IAM)领域,成为现场瞩目焦点,因为Amy Herzog宣布一项重大进展:“AWS已率先针对所有账户的Root用户强制激活多因素验证(MFA),成为全球首家采取此项强制措施的云计算服务供应商。”

Amy Herzog进一步说明,这不仅是去年底AWS IAM加入根账号凭证(Root Credentials)集中管理,以及根账号登录Session监控的延续。还包括MFA机制支持FIDO2与passkey,让用户可采用高强度的无密码MFA验证。甚至,为了降低因设备遗失导致锁帐的风险,AWS还支持每个Root或IAM用户可绑定最多8个MFA设备。

Amy Herzog强调,这突显AWS响应美国CISA所推动的“Secure by Design”倡议,并不止于口号,而是采取实际行动,并且已经相当重视Security by Default(默认即安全)的概念,让身份访问管控在默认情况下,就套用最佳安全实务。

如今,AWS不仅持续扩大这项政策,并将目标放在要让落许可以变得更加容易。

“构建以身份优先(identity-first)的安全策略”,是AWS今年的核心主轴之一,为此,该公司也披露了在身份识别与访问管控领域的最新发展。例如,Amy Herzog公布了一项重要新功能,也呼应“更容易落实设计安全”的发展态势,那就是IAM Access Analyzer中的内部访问发现。

Amy Herzog强调,身份与访问管控(IAM)不仅是安全的一环,更是所有安全控制的基石。然而,随着企业规模与业务增长,IAM系统的管理复杂度也大幅提升。例如,在规模上,AWS IAM目前在全球处理的API调用,已达每秒12亿次,数量相当惊人,因此,AWS先前已经构建一种策略语言(policy language)驱动IAM的方式,来应对这样的处理规模。

但是,若从管理复杂性角度来看,早期IAM的管理仍面临巨大挑战,因为企业需要预先设计复杂的权限策略。这让AWS意识到问题,若要正确设置权限将是一个持续的过程,而不是一次性的任务,几乎不可能预先确切清楚所需的权限程度。

因此,AWS在前几年推出IAM Access Analyzer并持续改进,从识别并移除最近未使用的角色、用户与权限,到添加政策验证与强化规则检查,并且还能根据CloudTrail日志自动产生最小权限的政策。如今2025年再推出名为内部访问发现(Internal access findings)的新功能。

具体而言,这项新功能的特色在于,可依据组织内多个管理政策(如SCP、资源政策、身份政策),让系统自动推理(Automated reasoning)整体的设置是否足够安全,找出潜在风险,甚至提供建议。它能分析角色、用户对个别S3存储桶、PCI数据等关键资源的访问权限,并将结果集成到单一仪表板,让访问查看可以更直觉。

因此我们可以清楚看出,此项新的强化机制,其目的就是要协助企业更有效实践“最小权限原则”。

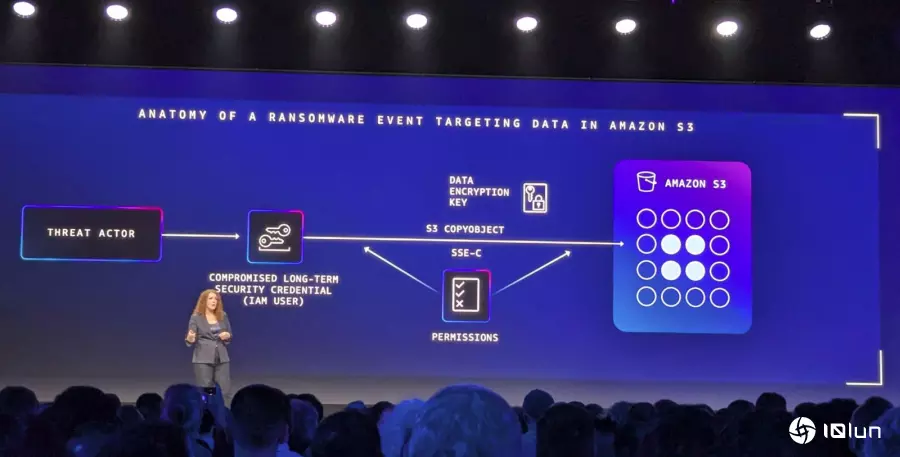

另一个身份安全的重要议题,Amy Herzog指出,我们需要消除长期凭证(long-term credentials)的风险。

她解释,由于长期凭证的有效期很长久,攻击者发现并滥用的机会就越高。虽然定期轮换凭证是降低风险的基本做法,但AWS强调应通过IAM提供的临时凭证与角色访问机制,来取代传统长期凭证,将可确保每次访问的最小权限。

Amy Herzog特别分享近期一起安全事件,指出攻击者就是通过窃取或取得外流的长期凭证,对AWS客户发动攻击。此次攻击案例的关键在于,攻击者滥用了平台本身的SSE-C加密机制,该机制允许客户使用自有密钥,并通过AES-256算法对Amazon S3对象进行加解密。

然而,攻击者利用新的自有密钥重新加密S3对象,导致原本的密钥无法再解密数据,使客户无法访问自身数据。

面对这样的威胁,AWS祭出主动侦测手段,以识别并防止可疑的加密行为,在在过去五个月内,AWS已阻挡多达9.436亿次的未经授权S3对象加密尝试。因此,Amy Herzog强烈提醒,若企业能全面淘汰固定使用的长期凭证,并改用临时访问机制,将能大幅降低被滥用的机率,因为凭证一旦过期,将无法被重复使用,自然降低攻击面。

另一项在凭证(Certificate)管理方面的重要进化,恰好是台湾近期关注的焦点。

Amy Herzog指出,数字凭证管理一直是项挑战,多年前AWS也就推出AWS Certificate Manager(ACM)服务,可简化这方面的管理、部署、续订与密钥存储的过程。

如今这项服务也有全新功能发布,支持导出型公开SSL/TLS凭证,此宣布获得现场许多与会人士的掌声。

此项导出功能,打破以往ACM签发公开凭证,或导入第三方CA签发的凭证,只能用于AWS集成服务中的限制。

对于用户来说,这不仅降低了凭证签发的实例门槛,减少手动管理凭证流程的复杂与风险,更是扩展了凭证管理的适用范围,让其安全设计不再被特定平台绑定。

此外,AWS在本次大会其实发布多项重要功能,也都与简化安全管理流程有关。

例如,在安全监控方面,AWS Security Hub预览版本已经推出,这项机制如同安全指挥中心,可将不同类型的安全警报与漏洞资讯进行关联分析,帮助企业识别最关键的安全问题,找出优先处理顺序,并且更容易掌握整体安全态势。

在DDoS防护方面,AWS Shield现在具备更直觉的仪表板界面,可将问题依严重程度标示出来,并且提供逐步操作指南,帮助客户快速修复问题。

至于威胁侦测方面,Amazon GuardDuty现在已扩大侦测范围,总算可以涵盖Amazon Elastic Kubernetes Service(Amazon EKS)上的容器化应用程序,并借此提升侦测性能,有助于让安全团队更快调查,减少发现潜在威胁的花耗时间。

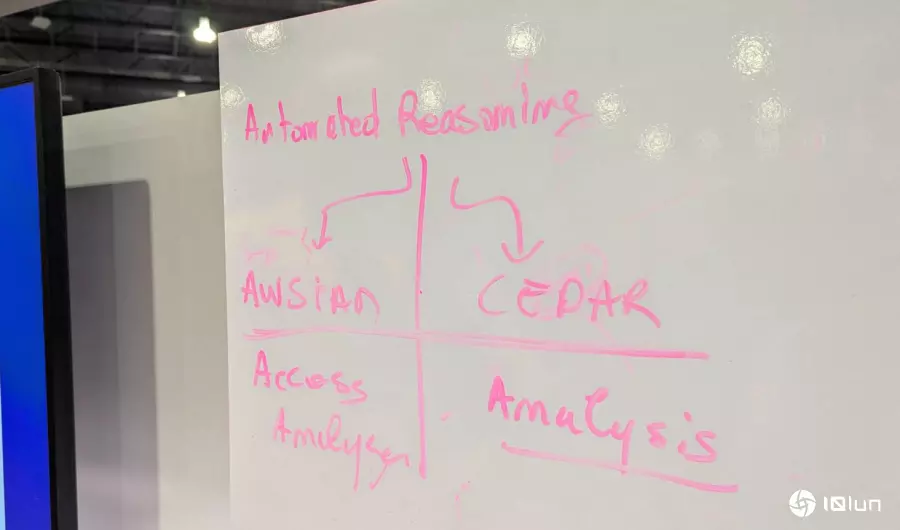

值得一提的是,在AWS IAM政策语言之外,两年前AWS曾开源一套Cedar政策语言,不过,两者在设计目的、应用范围与特性上,存在显著差异。例如,前者以管理AWS资源访问为设计目标,Cedar则被设计为通用的访问控制政策语言。而在本场大会前一天,我们注意到,AWS新宣布开源Cedar Anaysis,根据展会现场工作人员的说明,这同样是具备上述所提的自动推理能力的工具,可让希望确保授权策略正确性的开发人员,或是探索这方面的研究人员,也能进一步应用或贡献。