从2009年从事网络间谍活动的朝鲜黑客组织Andariel(也称作APT45、Onyx Sleet、Stonefly),最近研究人员发现,对方从事网络攻击的类型变得更为广泛,疑似开始发展勒索软件并用于攻击行动,牟取经济利益。

安全企业Mandiant指出,根据他们的观察,这些黑客从2009年就积极从事网络攻击,但自2017年开始,对方特别关注政府机关与国防工业,如今则是进入勒索软件攻击的领域,不仅是筹措该组织运营所需的经费,更重要的是为朝鲜政府的重要事务提供资金来源。

研究人员指出,虽然他们并不清楚牟取经济利益是否为该组织的重点任务,但Andariel是少数会运用这类工具的朝鲜黑客组织,因而引起他们的注意。

他们关注了数起可能与该黑客组织有关的攻击行动,但无法确认就是对方所为。研究人员指出两起安全事故,其中,他们首度披露的勒索软件ShatteredGlass,2021年安全企业卡巴斯基指出从事相关攻击的黑客,很有可能就是Andariel。

另一起安全事故,则是2022年美国网络安全暨基础设施安全局(CISA)披露的勒索软件Maui攻击行动,朝鲜国家级黑客用来攻击医疗看护及公共卫生机构,而这里提到的朝鲜黑客,Mandiant认为应该就是Andariel。

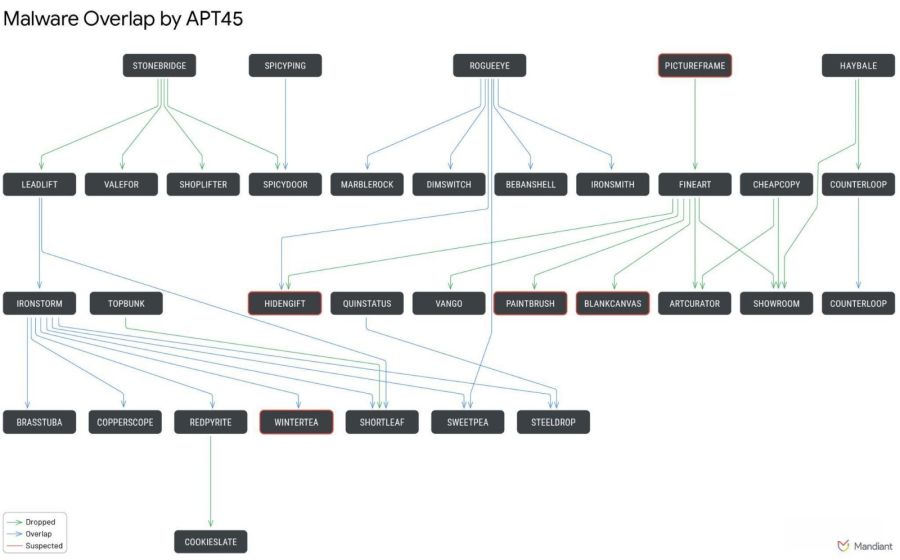

为何他们后来才指出这些勒索软件攻击是Andariel所为?原因很有可能是这些黑客在攻击过程中,往往依赖不少能公开取得的公用程序(如3proxy),或是恶意软件(如RogueEye),而难以判断攻击来源。

当然,这些黑客还是有使用自行开发部分恶意程序,研究人员根据长期的关注和分析,确认这些黑客打造的恶意软件特征,并发现对方会采用专属的加密手法,以及重复使用程序代码的情况。

Mandiant汇集整理朝鲜黑客Andariel使用、开发的恶意程序关联图,我们可以看到黑客初期以5种恶意程序进行发展,然后开发其他版本,在这里可以看到新的恶意软件很可能以2款以上的旧恶意程序为基础改造而成。

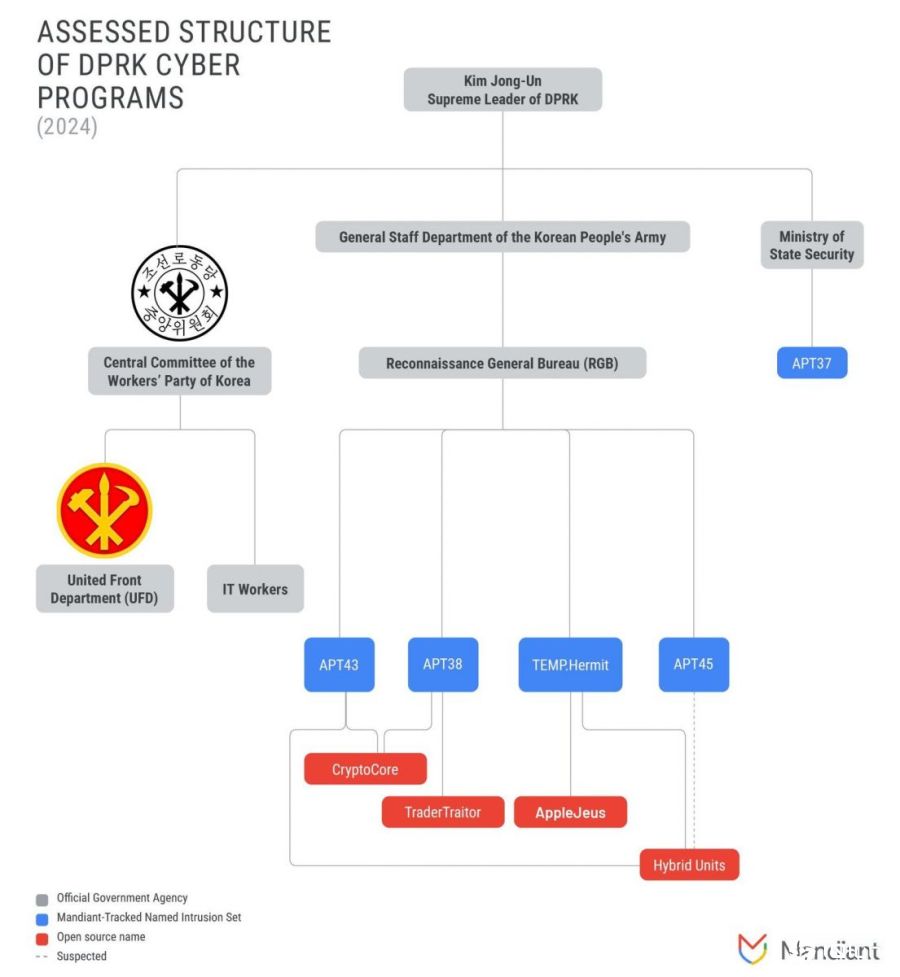

值得一提的是,虽然他们提及Andariel背后与朝鲜黑客组织Kimsuky(APT43)、BlueNoroff(APT38)、Lazarus一样,应该都是受到朝鲜侦察总局(RGB)指使,但Andariel与其他朝鲜黑客组织使用的武器库,还是有所差异。