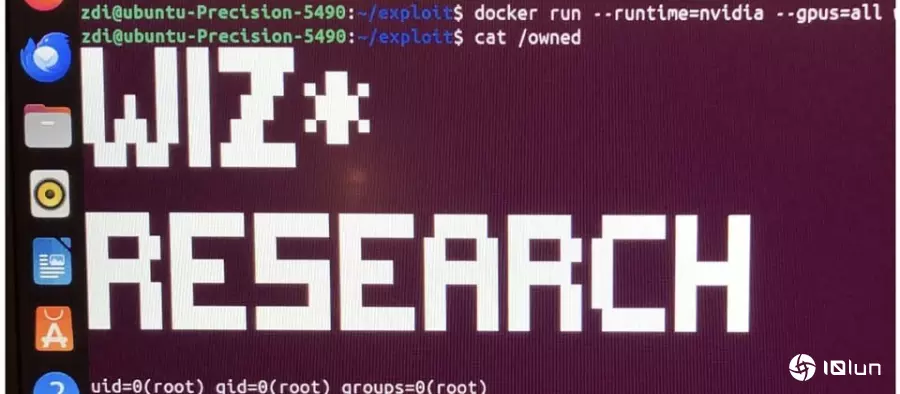

7月15日Nvidia发布1.17.8版Container Toolkit、25.3.1版GPU Operator,修补安全漏洞CVE-2025-23266、CVE-2025-23267,其中又以重大层级的CVE-2025-23266特别值得留意,安全企业Wiz公布细节,指出攻击者只需要3行指令,就有机会通过Container Toolkit进行容器逃逸,从而广泛影响AI基础设施。

CVE-2025-23266的问题,在于Container Toolkit处理开放容器倡议组织(OCI)的挂钩(Hook)机制,攻击者可用来提升权限并执行任意程序代码,一旦成功利用,就能提升权限、数据篡改、资讯泄露,或是拒绝服务(DoS),CVSS风险评为9.0。

在Nvidia发布这份公告后两天,Wiz进一步披露漏洞的细节,他们警告该漏洞将可能造成AI生态圈系统性的风险。因为Nvidia Container Toolkit广泛用于云计算及SaaS供应商的AI服务,是所有主要云计算供应商托管的许多AI与GPU服务的骨干。

就弱点滥用的状况而言,由于能让恶意容器绕过隔离机制,并取得主机完整的root访问权限,甚至能在拆除不同云计算用户之间的隔离机制,进而影响数千个企业组织,所以,他们也将CVE-2025-23266取名为NVIDIAScape。

为什么Wiz会认为这个漏洞在托管人工智能服务的环境更加严重?基于上述容器逃逸的状况,攻击者有机会滥用共享的GPU基础设施,来执行自己的人工智能容器,而在这种情况下,恶意用户可利用漏洞执行特定容器,从而逃离云计算服务企业设下的边界,对于主机进行完全的root控制,甚至能窃取、操纵他人的私有模型与敏感数据。根据Wiz的估算,全球约有37%云计算环境可能受到这项漏洞影响。

相较于多数弱点暴露在网际网络可能会造成广泛的影响,而成为IT人员优先修补的重要判断依据,Wiz强调,具有CVE-2025-23266的Nvidia Container Toolkit主机并非如此,因为,攻击者初期目标是开发者,原因是若是锁定开发人员从事社交工程攻击得逞,就有机会事先访问容器镜像文件存储库,或是允许用户加载任意镜像文件的其他环境,从而达到利用漏洞的条件。