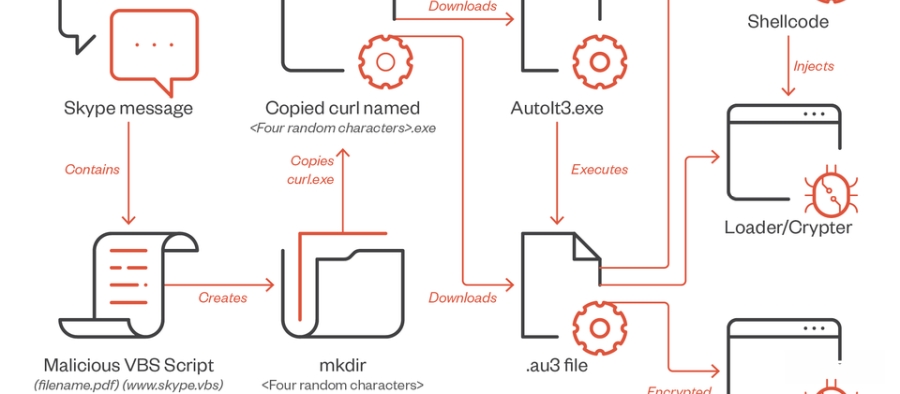

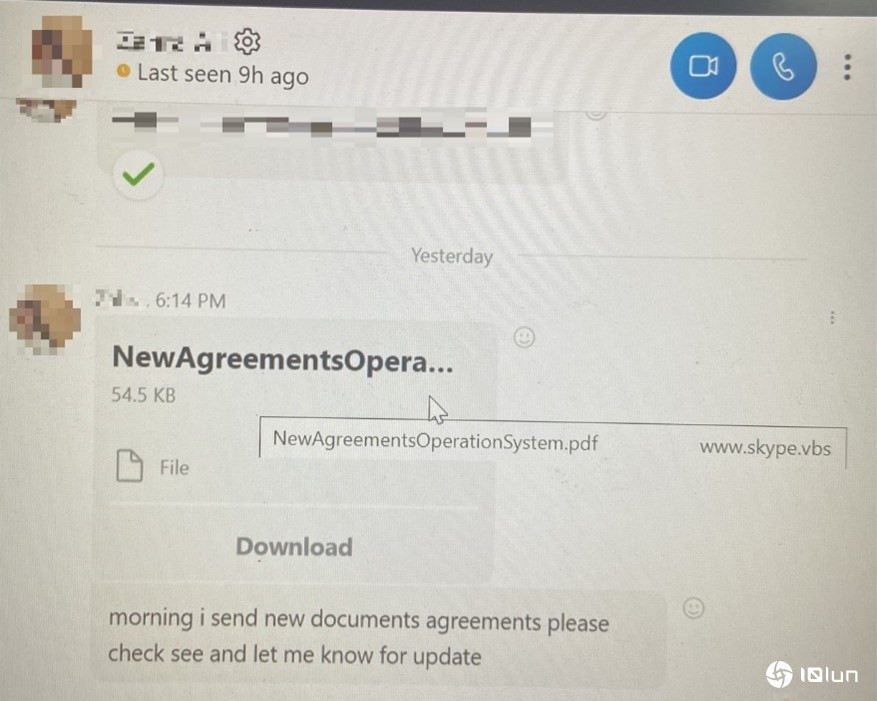

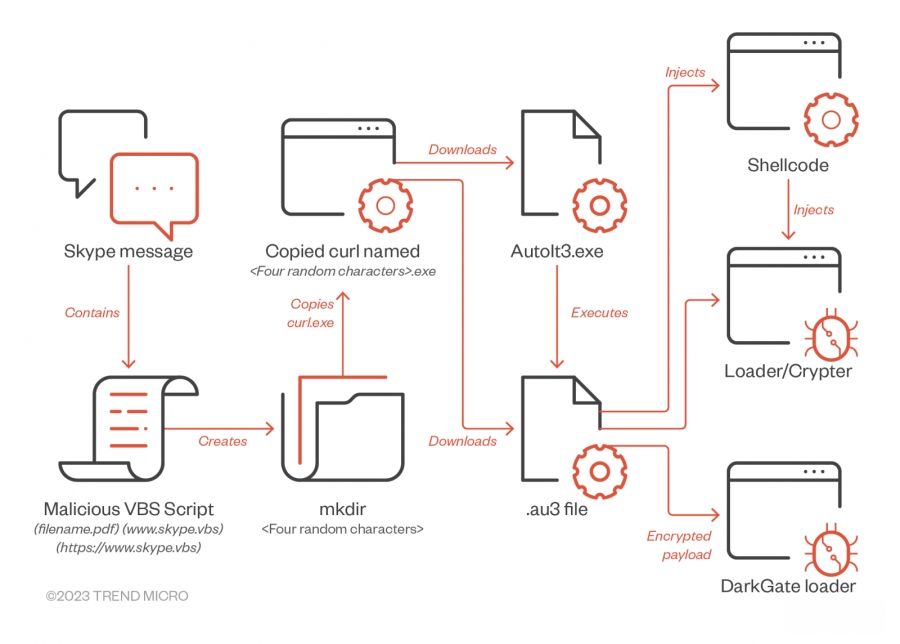

安全企业趋势科技披露恶意软件DarkGate最新一波的攻击行动,黑客疑似通过地下论坛或是数据外泄事故取得Skype帐密数据,在今年的7月至9月,利用两个组织之间的信任关系,通过上述的Skype账号,向另一个组织的用户发送的消息,其中是带有VBA脚本的文件(名称为<filename.pdfwww.skype>

一旦收到消息的用户开文件、执行恶意VBS,计算机先是创建新文件夹并复制curl.exe,接着从外部服务器下载AutoIT,并执行.AU3的脚本,从而部署DarkGate。研究人员指出,由于攻击者劫持了外泄的Skype账号,可对既有的消息进行拆解,并将附件文件设置为与对谈内容有关的名称,使得收到消息的用户更难发现异状而上当。

值得留意的是,为了回避侦测,黑客利用了AutoIT的自动化批次文件(AU3)来制作脚本,在加载脚本的过程里,此批次文件会先侦测操作系统的环境,必须符合两项条件才会加载。

(一)%Program Files%文件夹存在

(二)访问的用户账号名称并非SYSTEM

一旦目标计算机通过检查,黑客的程序便会寻找AU3文件并解密,然后产生iexplore.exe、GoogleUpdateBroker.exe、Dell.D3.WinSvc.UILauncher.exe的处理程序,并注入Shell Code于内存内(In Memory)执行DarkGate的恶意酬载。

近期黑客传播DarkGate的攻击事件频传,今年9月,安全企业Malwarebytes、TrustSec发现此恶意程序的攻击行动,黑客先后运用了搜索引擎中毒(SEO Poisoning)、微软即时通信软件Teams来传播。

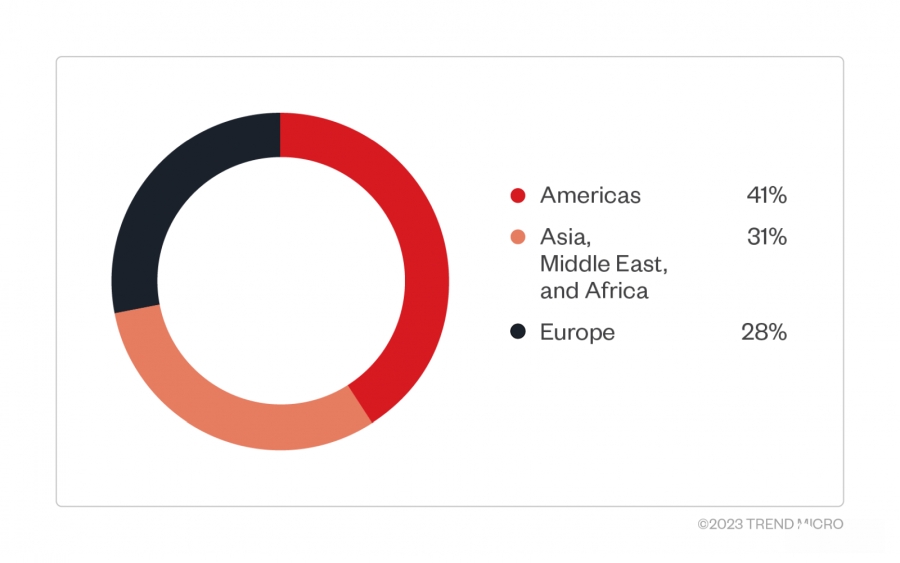

而对于受害的范围,根据研究人员的关注,他们发现大部分都在美洲,其次是亚洲、中东、非洲地区。

研究人员除了看到黑客通过Skype的即时消息,向用户发送恶意VBS文件、传播DarkGate,他们也观察到其他的手法,并透露相关细节。其中一种是前面提到的Teams即时消息,但黑客发送的附件并非PDF文件,而是内置Windows捷径文件(LNK)的ZIP压缩文件。

一旦用户依照指示点击LNK文件,计算机就会从特定的SharePoint网站其中,下载另一个压缩文件Significant companychanges September.zip。这个ZIP文件内置伪装成PDF文件的LNK文件,若是执行就有可能触发VBS文件hm3.vbs,利用AutoIT脚本下载DarkGate恶意程序代码。