安全企业Zscaler、WithSecure针对越南黑客发动的恶意软件DuckTail攻击提出警告,这些黑客主要通过职场社交媒体网站LinkedIn进行社交工程攻击,假借提供职缺引诱用户上当,最终目的是窃取企业组织的脸书账号,但也有抖音和Google的企业账号遭劫持的情况。

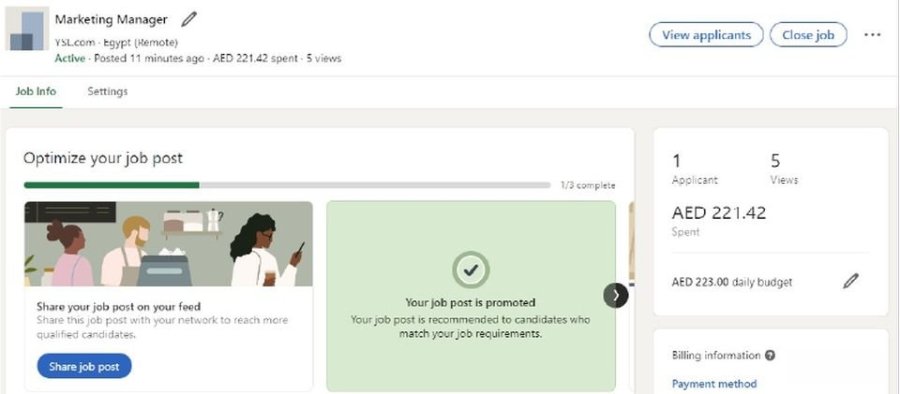

研究人员先是在LinkedIn看到黑客假冒人力资源部门的员工,征求营销职缺,一旦有人上钩,黑客就会要求他们下载指定的文件,并使用Windows计算机打开,但实际上求职者打开的是伪装成文件的可执行文件。由于从2022年迄今出现许多裁员的情况,使得攻击者针对的目标范围人数变得更加广泛。

为了回避侦测,黑客不只使用Telegram架设C2,也滥用云计算服务Trello、Discord、Dropbox、iCloud、OneDrive、MediaFire托管恶意程序,而在访问受害组织的社交媒体网站账号时,也会通过代理服务器服务访问,此外,攻击者还会滥用加密通知(Encrypted notifications)来防止受害组织取回账号。

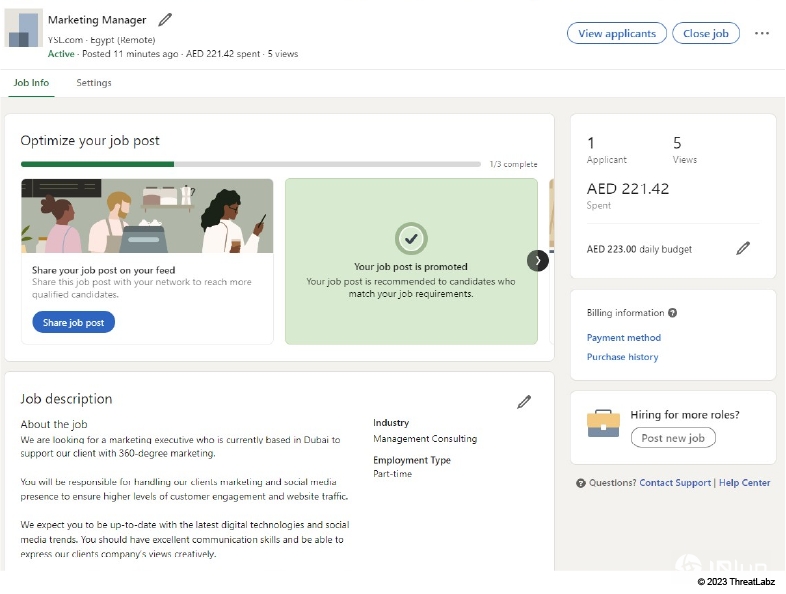

Zscaler指出,过程中黑客通过Google翻译,以英文与求职者交谈。在其中一起攻击行动里,他们假冒食品公司亿滋国际(Mondelez International),并提供此公司的维基百科与脸书粉丝页的URL,但要求求职者从iCloud下载恶意文件。另一个攻击渠道,则是假借提供AI生成式工具ChatGPT、Google Bard,市场营销工具Adplexity、ClickMinded的名义,来传播DuckTail。

究竟黑客如何制作相关的攻击工具?研究人员指出,这些黑客通过ChatGPT、Google Bard等大型语言机器学习模型(LLM),来产生这些网页、钓鱼信。

一旦求职者不慎依照指示打开黑客提供的“文件”,计算机就有可能被植入Ducktail。这款恶意程序由.NET打造而成,通常是含有Office文件或是PDF文件图标的可执行文件,但有些恶意酬载黑客打造成Excel的扩展组件(XLL),或是浏览器扩展组件的形式来发动攻击。一般而言,黑客会通过内置征才或是营销广告的诱饵文件文件来传播Ducktail,此恶意软件文件很大,大小往往有70 MB左右,并通过Telegram连接至C2,部分文件甚至含有越南凭证供应商的签章。

在计算机被植入上述恶意程序之后,攻击者就有可能将自己的电子邮件信箱加入受害组织的脸书管理成员、篡改脸书账号的密码或电子邮件信箱、盗取LinkedIn账号进一步用于攻击行动,或是将帐密数据流入越南地退市场,以35万至800万越南盾(相当于15至340美元)兜售。

另一家安全企业WithSecure也披露相关发现,他们发现这起攻击行动背后可能有多个黑客组织参与,这些黑客通过多种程序语言打造作案工具,例如:以JavaScript打造恶意浏览器扩展组件、Node.js为基础的可执行程序(包含Eletron应用程序),或是使用Python、.NET打造恶意程序的可执行文件。而且,黑客寻找攻击目标的范围相当广,除了前述提到的脸书广告、LinkedIn征才消息,这些黑客也锁定自由职业者的接案网站Upwork、Freelancer下手,或是通过即时通信软件WhatsApp、垃圾邮件来引诱用户上当。

再者,黑客引诱用户上钩的诱饵种类也相当多样,包含了前述提及的数字营销与征才,还有时下热门的话题,如ChatGPT、Google Bard、Meta Threads,或是假借提供知名应用程序、网站广告相关工具等。

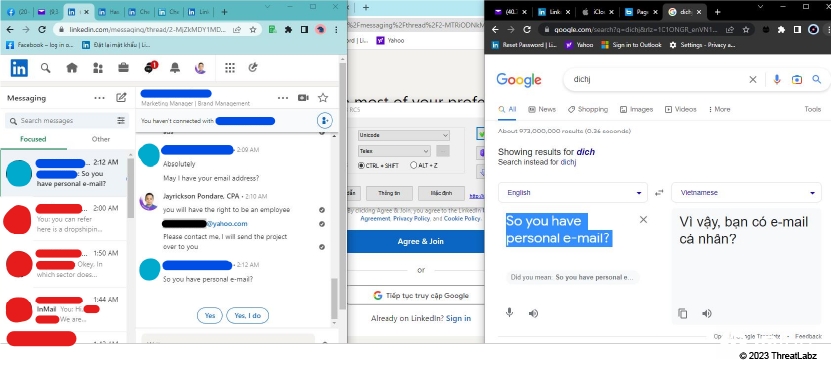

研究人员指出,Ducktail约从一年前出没,但相关攻击在今年初开始出现显著增加的现象。

而对于Ducktail感染受害计算机的过程,研究人员看到黑客纳入了多阶段的执行链,其中一种手法是通过压缩文件传播LNK文件,一旦触发就有可能执行PowerShell脚本文件,然后从C2下载、执行Ducktail和诱饵文件文件。而为了能够成功窃取浏览器的数据,攻击者自今年7月,利用名为RestartManager的程序来终止特定的处理程序,使得攻击流程能顺利进行。

到了今年3月,黑客也从Ducktail发展出新变种Duckport,对受害组织带来更大的危害。与Ducktail相同的是,Duckport同样主要是锁定操作Meta企业平台的人士,两者的战术、技巧、程序(TTP)有所交集,但程序代码的写作风格不同,背后的黑客成员没有交集,用于C2的Telegram频道、程序代码签章也不同。

再者,Duckport会在受害计算机窃取更多数据,并在成功劫持企业的脸书账号后,自动发布含有特定关键字的广告,或是接收攻击者的指令,自动产生及发布欺诈广告,并关闭各式通知消息让受害组织不易发现。