曾在2022年开始针对Twilio、Cloudflare等上百家IT企业的员工下手,从事社交工程攻击、网络钓鱼攻击、SIM劫持攻击收集帐密数据,从而入侵企业内部环境,引起各界关注的黑客组织Scattered Spider(也被叫做0ktapus、Octo Tempest、UNC3944),最近转移攻击目标而引起研究人员的注意。

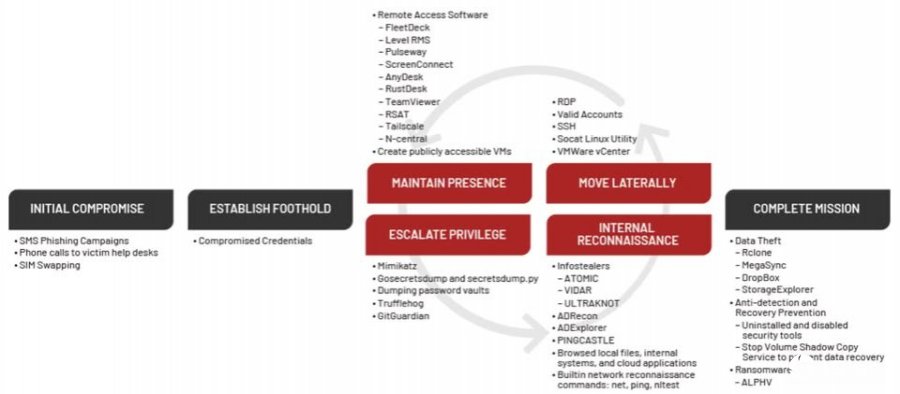

安全企业Mandiant指出,他们针对该组织持续进行关注发现,这些黑客在过去10个月里,将攻击目标转向企业使用的SaaS应用程序,对方先是针对企业的IT服务台(Help Desk)下手,借由社交工程手法,得到特权账号的初始访问渠道。值得留意的是,黑客在发动攻击之前,其实已掌握客服人员的个人识别资讯(PII),而能够在过程里绕过服务台管理员的身份验证。

这些黑客对服务台拨打电话,声称他们收到了新手机,需要重设多因素验证(MFA)机制。在与服务台管理员互动的过程中,对方不仅能重设特权账号的密码,还能绕过多因素验证防护。

在成功得到受害组织的初始访问权限后,这些黑客针对微软应用系统进行内部侦察,并找出远程连接的访问渠道。他们经常挖掘SharePoint网站上提供的VPN、虚拟桌面基础设施(VDI),以及远程办公相关的内部文件进行调查,从而滥用合法工具远程访问受害组织的内部环境。

此外,这些黑客也滥用身份验证系统Okta,将成功入侵的账号加入所有与Okta串联的应用程序,从而将攻击范围从内部网络环境延伸到云计算的SaaS应用程序。研究人员指出,这么做黑客不仅滥用了单一签入(SSO)机制,还能借由Okta管理平台观察这些账号的状态,来进一步侦察。

值得留意的是,这些黑客为了持续在受害组织活动,他们通过创建虚拟机(VM)来达到目的。在许多攻击行动里,研究人员看到对方通过单一签入访问vSphere及Azure,创建VM并借此执行后续工作。研究人员指出,黑客这么做的动机,主要是滥用管理群组或是应用程序绑定的管理员权限而能得逞。

为了绕过云计算服务的身份验证机制,他们发现对方利用名为PCUnlocker的光盘镜像文件,并通过vCenter将其挂载到VM使用。此外,这些黑客还会重设计算机d的管理员密码,而能绕过域名控制。

而对于黑客访问的SaaS服务,他们指出错含了vCenter、CyberArk、SalesForce、Azure、CrowdStrike、AWS、GCP,而且,在成功入侵这类服务后,便会执行进一步的侦察,甚至会使用云计算同步工具Airbyte、Fivetran,将受害组织的数据转移到GCP及AWS上。此外,他们也发现对方会拿EDR系统来进行测试,并锁定Active Directory Federated Services(AD FS),从而将相关帐密用于Golden SAML攻击。