一般来说,为了寻找目标,黑客往往会事先通过网络扫描,找出网际网络上具有特定弱点的应用系统,日后再对其发动攻击,这样的情况相当常见,也因此早年有些研究人员在未经许可的情况挖掘安全弱点,常常被企业组织认为不怀好意。而这种扫描弱点的活动,多半被视为攻击行动前兆,以往大多黑客锁定的弱点相当单一、明确,但如今出现一口气扫描超过70种弱点的活动,引起研究人员的注意。

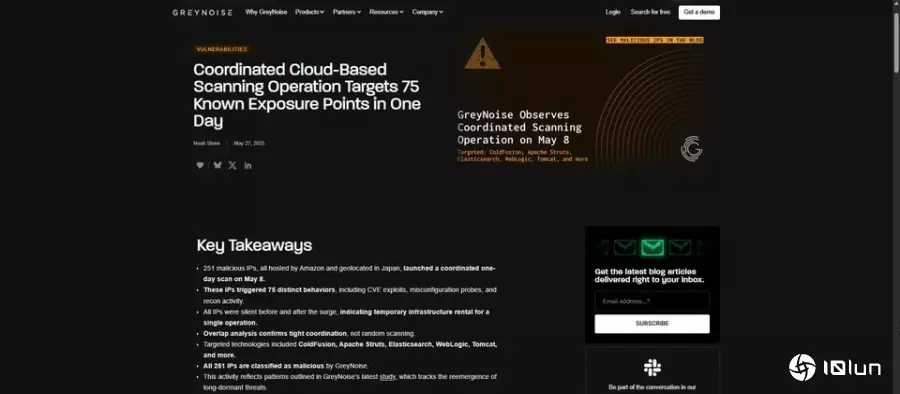

威胁情报企业GrayNoise指出,他们在5月8日发现一起不寻常的活动,有人利用251个由Amazon托管、位于日本的IP地址,进行大规模弱点扫描,针对75种应用系统曝险的情况而来,包含已知漏洞、错误配置,或是对系统进行侦察。特别的是,这些IP地址只在当天出现活动,在此之前及之后皆未有动静,代表攻击者可能租用临时云计算基础设施来从事活动。由于这种扫描行为往往是黑客从事攻击行动的征兆,他们呼吁IT人员要赶快检查5月8日的事件记录数据,并对相关恶意行为进行监控,以及动态封锁从事这些行为的IP地址。

针对黑客扫描的安全漏洞,涵盖Adobe ColdFusion远程程序代码执行(RCE)漏洞CVE-2018-15961、Apache Struts与Atlassian Confluence对象图形导航语言(OGNL)注入漏洞CVE-2017-5638、CVE-2022-26134,以及Elasticsearch沙箱绕过漏洞CVE-2015-1427、Bash重大安全漏洞CVE-2014-6271(Shellshock)等,其公用点在于,都是已经披露一段时间的已知漏洞,由于遭到锁定的目标众多,研究人员认为攻击者并非针对特定应用系统而来,而是企图寻找任何可能存在的弱点。

除了已知漏洞,攻击者也执行侦察活动,像是检查WordPress网站的作者、CGI脚本扫描,甚至是尝试访问网站的web.xml文件;再者,他们也试图找出错误组态,例如:对Git组态进行爬虫、暴露的ENV环境变量,以及检查能否上传Shell文件。

研究人员也提及这些扫描行为有所交集,背后很可能通过集中管控进行,而非个别的攻击行动。他们提及黑客对295个IP地址扫描CVE-2018-15961、265个IP地址扫描CVE-2017-5638、260个IP地址扫描CVE-2015-1427,但有262个IP地址同时被扫描CVE-2018-15961与CVE-2017-5638,且有251个IP地址进行所有75项攻击行为。