Cloudflare宣布与Chrome Security合作,启动Merkle Tree Certificates(MTCs)测试,目标是在不增加延迟与流量负担的情况下,让网际网络逐步导入后量子(Post-Quantum,PQ)安全机制。此次实验将在双方各自的TLS与凭证发行系统上进行,Chrome负责向用户端发布所需更新并控制发布节奏,Cloudflare则预计自2026年初起,在部分免费用户网站观察兼容性与性能变化。未使用Chrome实验版本的访客将不受影响。

Cloudflare指出,目前其边缘网络已有约半数流量采用后量子加密保护,但要从加密进展到认证的全面升级,仍面临挑战。原因在于后量子签章与公钥的数据量远大于现行的椭圆曲线数字签名算法(ECDSA)机制,要是直接套用至现行Web公钥基础设施(WebPKI)与TLS握手,会让每次连接携带更多数据,进而影响加载速度与服务器的运算成本。以目前的WebPKI设计来看,一次典型TLS握手平均涉及约5个签章与2个公钥,当全面改用后量子算法,整体封包大小与延迟都会明显上升。

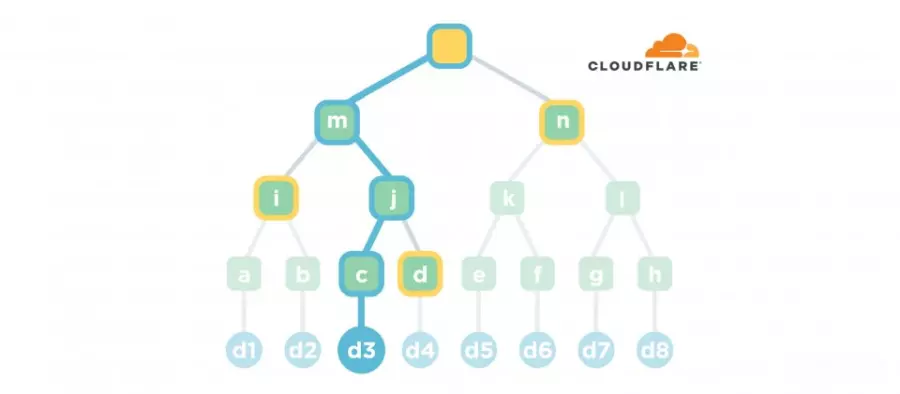

而MTC的设计改为由发行端维护凭证发行日志,将多张凭证以批次方式建成Merkle树,凭证颁发机构(CA)对该批次的已签署检查点(Checkpoint)进行签署。浏览器可预先取得并脱机验证这些检查点,连接时服务器只需送出凭证及其对应的Merkle树包含证明(Merkle Tree Inclusion Proof)。

要是用户端的状态足够新,整个握手流程只需一个签章、一把公钥与一段包含证明即可完成,大幅减少传输量与计算负担。为避免用户端状态不够新导致失败,MTC定义2种凭证形态,常态使用无签章凭证(Signatureless Certificate),必要时回退到完整凭证(Full Certificate)以确保连接成功。

此次实验不会改变既有的信任架构,Cloudflare将在Workers平台上以Static CT API模拟发行端,并对每张MTC配对一张由既有受信任CA签发的启始凭证(Bootstrap Certificate)。Chrome的基础设施会对照MTC与启始凭证内容是否一致,仅在验证通过后才将对应的树顶资讯推送至浏览器。

Cloudflare与Chrome期望借由该实验回答3个关键问题,其一,协议的可塑性是否足以应对如今网络环境中各种实例差异与中间设备,避免出现连接中断,其二,MTC是否真的能带来实际性能改善,例如缩减握手封包与降低签章验证的计算成本,其三,浏览器端维持最新状态的比例是否足够高,以确保服务器与用户端能有效同步。

当实验结果正面,MTC便有机会纳入WebPKI,成为后量子认证的过渡方案,在维持既有安全信任模式的同时,显著降低握手成本与延迟。Cloudflare表示,待实验完成后,将公开分享测试成果与后续推动计划,并持续与IETF社交媒体合作,推进MTC标准化的讨论。