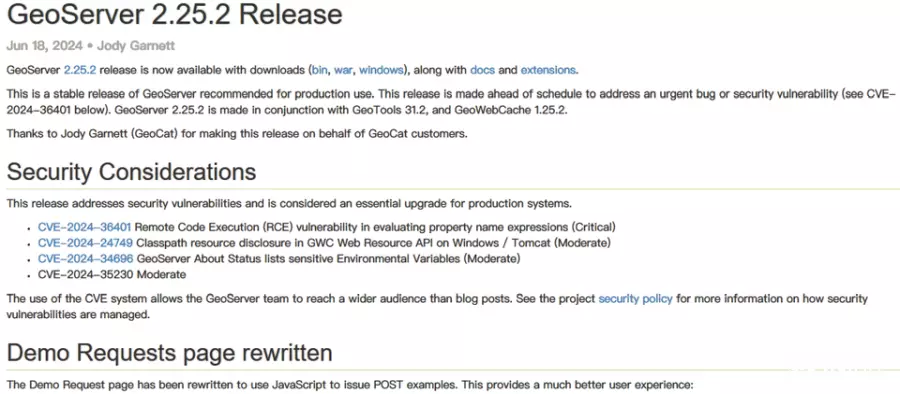

今年6月下旬地理位置资讯服务器GeoServer发布2.25.2版,其中修补重大层级的漏洞CVE-2024-36401,此漏洞出现在GeoTools组件,一旦攻击者成功触发,就有机会远程执行任意程序代码,CVSS风险评为9.8分,到了7月中旬,美国网络安全暨基础设施安全局(CISA)提出警告,已出现实际攻击行动,并将其列入已遭利用的漏洞名册(KEV),9月5日通报此事的研究人员公布相关细节。

安全企业Fortinet指出,他们已经看到黑客将其用于传播多种恶意程序的情况。

其中,有人锁定印度IT服务供应商、美国科技企业、比利时政府机关、泰国及巴西电信企业下手,企图借此传播恶意程序GoReverse。

研究人员也看到这项漏洞用于传播后门程序SideWalk的情况,而以往经常使用此恶意软件的黑客组织,他们特别点名了APT41,但并未透露是否就是这些黑客所为。值得留意的是,攻击者在C2通信其中,还运用名为Fast Reverse Proxy的插件程序,将恶意流量混入正常流量,从而隐匿攻击行为。

值得一提的是,攻击者也企图运用这类服务器进行挖矿,研究人员看到名为JenX的Mirai变种,以及僵尸网络病毒Conti,此外,他们另外发现4起部署挖矿软件的攻击行动。