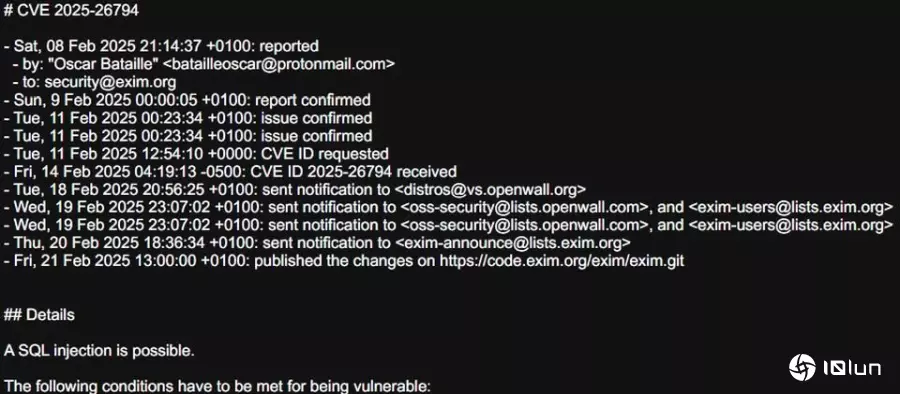

2月21日邮件传输代理平台Exim发布安全公告,指出本月8日他们接获通报,Exim存在SQL注入漏洞CVE-2025-26794,影响4.98以前的所有版本,CVSS风险为7.5分,维护团队发布了4.98.1版修补,呼吁用户要尽快套用更新。

针对这项弱点的细节,通报此事的安全研究员Oscar Bataille表示,该漏洞发生在Exim使用的组件SQLite,一旦该组件被当作数据库管理器(DBM),就有可能出现无法正确清理(sanitized)的现象,使得攻击者能用于远程发出伪造的SQLite查询,以利用于后续攻击行动。

不过,这项漏洞必须搭配特定的条件才会出现,首先,在编译的过程里,就要将SQLite指定为Exim的DBM,再者,则是IT人员必须激活ETRN命令。

攻击者可下载ETRN命令,在misc数据库产生具有特定密钥的新内容,从而进行控制。由于攻击者掌握了密钥,就能借此注入SQL程序代码。Oscar Bataille指出,他测试利用这项漏洞的过程里,能够与Exim用户能够访问的本机SQLite数据库进行连接,因此,他推测可借由插手其他正在使用的数据库,而产生未被定义的行为,触发Exim的竞争条件。若是结合SQLite的弱点,攻击者甚至有机会发动远程执行程序代码(RCE)攻击。