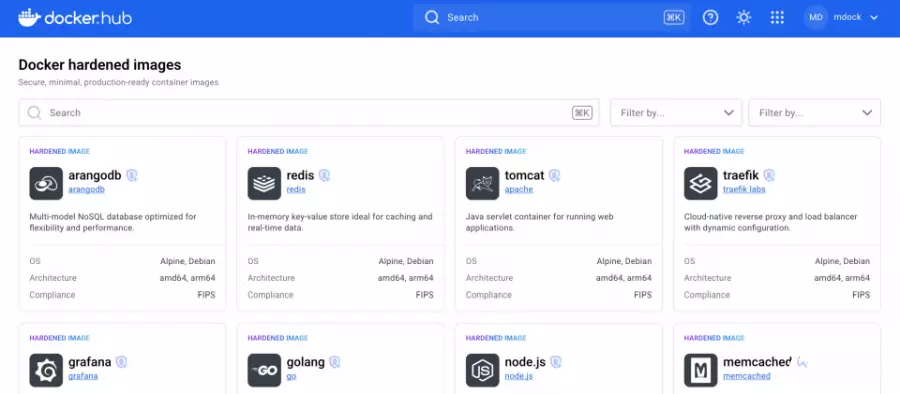

Docker公布新安全镜像文件(Docker Hardened Images,DHI)类型,以默认安全为核心设计,进一步提升企业生产环境的容器安全性。该功能主打精简镜像文件内容、减少攻击面,并强化自动化漏洞修补能力,目标是提供云计算原生应用可靠的执行基础。

根据Docker官方说明,DHI并非仅仅对现有镜像文件进行瘦身或简化,而是采取自下而上的安全设计。镜像文件仅保留执行应用所需的最小相依组件,移除如Shell、组件管理工具及调试工具等非必要组件,使镜像文件的攻击面较传统基底镜像文件减少达95%。通过精简内容,不仅降低黑客入侵风险,同时也提升启动效率,让维护作业更为单纯。

在支持度方面,DHI兼容于开发人员常用的Alpine、Debian等发行版,开发团队仅需于现有Dockerfile中调整基底映像文件名称,即可升级至安全强化版本,无需大幅调整开发流程或更换既有工具。Docker同时强调,新镜像文件仍保有弹性,开发者可依需求安装必要组件、凭证或自订设置,在确保安全的前提下兼顾开发弹性。

DHI强调与多家安全与DevOps平台合作,包括微软、NGINX、Sonatype、GitLab、Wiz、Sysdig等,确保镜像文件能与现有的漏洞扫描工具、注册库及CI/CD流程顺利集成,方便团队导入并落实端到端的供应链安全管控。Docker也通过SLSA Build Level 3构建流程,确保镜像文件来源可关注,并附有完整验证机制。

针对企业关注的漏洞修补,DHI采自动化持续修补机制。Docker团队主动监控所有上游相依组件及操作系统组件的CVE资讯,当有重要安全更新时,镜像文件会自动重建并通过测试后发布。根据官方承诺,针对重大与高风险CVE,最快可在七天内完成修补并推送新版本,协助企业即时应对外部威胁,降低安全团队负担。

Docker表示已在公司内部多个项目导入DHI。以Node.js应用为例,仅通过调整镜像文件,即可将已知漏洞数降为零,组件数也大幅减少98%,有效简化运维流程并降低潜在风险。