移动安全厂商Zimperium旗下zLabs研究团队公布最新分析指出,新版ClayRat在原本可窃取短信、通话记录与照片的基础上,进一步滥用Android无障碍服务与默认短信App权限,不仅能自动解锁手机,还可录制屏幕、伪造通知并远程操控设备。

ClayRat在10月首次被披露时,就已被归类为快速演进的Android间谍软件家族,这次则加入更多监控与远程控制机制,让受害者更不容易发现与移除。

研究人员指出,攻击者架设超过25个钓鱼域名,伪装成YouTube等影音平台页面,以及车用诊断工具Car Scanner ELM的合法下载页面,诱导用户下载恶意安装文件。此外,ClayRat也被发现利用云计算存储服务Dropbox传播恶意APK。截至目前,研究人员已在短时间内侦测到超过700个独立APK。

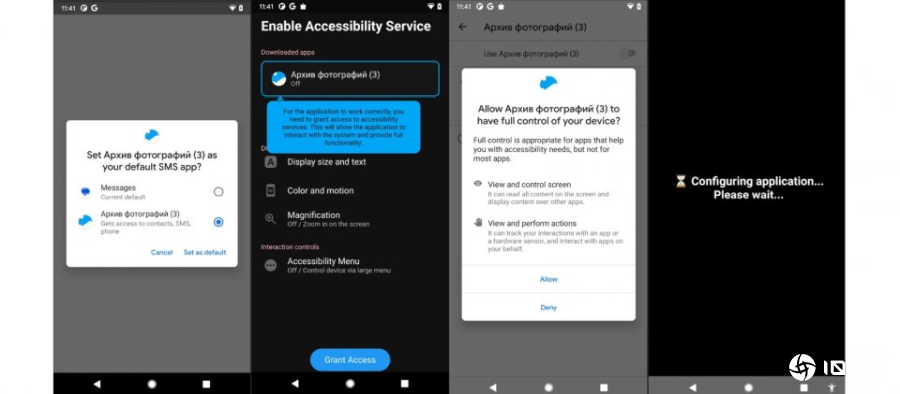

新版ClayRat安装后,会先引导用户将其设为默认短信App,以取得广泛短信读写权限,接着再要求激活无障碍服务。当两项关键权限到手后,恶意程序便可通过模拟点击自动操作系统界面,例如关闭Play商店与相关防护机制,降低被Google Play Protect拦截的机会。ClayRat仍采用加密恶意载荷与dropper架构,将真正的恶意模块以AES/CBC加密后藏在资产目录中,执行时再于本机解密加载,以增加分析难度。

这一代ClayRat更专注在攻击锁定画面与屏幕内容,研究人员指出,恶意程序会监看来自SystemUI与Keyguard的无障碍事件,记录用户在PIN、密码或图形解锁界面上的每一次输入,重建解锁凭证后存储在本机设置中,供日后自动解锁使用。同时,ClayRat可通过MediaProjection API启动屏幕录制,搭配类VNC远程桌面机制,长时间流媒体手机画面给攻击者,并支持模拟点击与滑动,从远程实际操控受害设备。

新版ClayRat也把通知与覆盖层当成重要攻击面,攻击者可下达指令,要求恶意程序在手机上创建自订通知,外观看似来自合法App,实际上会拦截用户在通知上的回复内容并回传服务器,用于窃取账号密码等敏感资讯。

研究人员警告,一旦员工手机遭ClayRat感染,攻击者便可能拦截多因素验证码、录制企业App操作画面,甚至以受害者身份在通信工具上发讯或拨打电话,进一步尝试登录企业系统或发动社交工程攻击。