黑客利用用户尚未套用更新程序的已知漏洞发动攻击,可说是极为常见,但乖乖定期安装更新软件就能高枕无忧吗?有研究人员指出,有机会通过“降级(Downgrade)”攻击手法,从而导致操作系统软件漏洞再度出现,得以再度利用并危害受害计算机。

安全企业SafeBreach的研究人员指出,他们发现一种无法侦测的降级攻击手法,过程中利用窗口操作系统的自动更新机制Microsoft Update弱点,从而提升权限并绕过各式安全机制,让完全修补的Windows计算机暴露在原本微软公布的数千个漏洞风险其中。研究人员强调,这种降级手法不仅无法侦测、难以发现,甚至有可能无法恢复。他们将在Black Hat USA 2024、DEF CON 32两项安全会议上,展示相关研究成果。

基本上,降级攻击并非全新手法,已有黑客用于实际行动。研究人员提及去年出现的UEFI Bootkit恶意程序BlackLotus,黑客在攻击过程里,就是借由这种手法,将Windows开机管理程序还原成含有CVE-2022-21894的版本,从而绕过安全开机(Secure Boot)的机制。

针对这些Microsoft Update弱点的发现,研究人员认为,安全界需投入操作系统降级攻击的相关研究,操作系统供应商也要对此提高警觉。因为他们在过程中,发现微软并未采取相关的保护措施,来防止重要系统组件被降级,而这样的威胁,也可能存在于其他操作系统。

再者,他们认为无论功能有多旧,开发操作系统的团队应该不厌其烦地审查所有设计的功能,因为,这次研究人员能够借由虚拟化堆栈机制完成降级攻击,原因就与虚拟化安全(Virtualization-Based Security,VBS)的设计缺陷有关,而这项功能已推出接近十年,换言之,研究人员利用的缺陷有可能在这段期间遭到滥用。

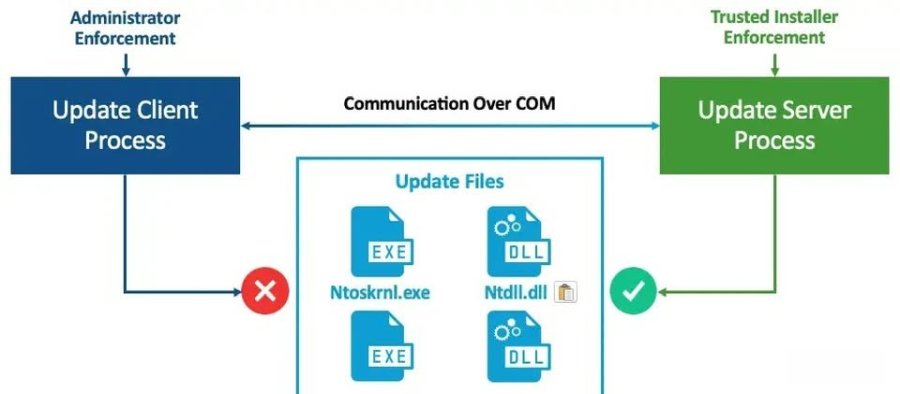

研究人员分析了Microsoft Update更新机制的流程,打造名为Windows Downdate的降级工具,并展示将名为AFD.sys的核心驱动程序降级为存在漏洞的旧版本,从而用来达到操作系统核心层级的程序代码执行攻击。

对此,SafeBreach于今年2月向微软通报漏洞,这些漏洞包含了Windows更新堆栈权限提升,以及Windows安全核心模式的权限提升弱点,分别登记为CVE-2024-38202、 CVE-2024-21302,CVSS风险评分为7.3、6.7,但值得留意的是,时隔半年,这些漏洞尚未得到修补。

微软也对研究人员披露的漏洞提出说明,CVE-2024-38202存在于Windows备份机制,使得拥有基本权限的用户能够借此VBS存在弱点的旧版组件。他们认为攻击者需要与特权用户进行互动,才有机会成功利用漏洞。

而对于另一个漏洞CVE-2024-21302,微软则是指出存在于所有支持VBS的窗口操作系统,攻击者可在取得管理员权限的情况下,将系统文件更换成旧版,而能重新引发漏洞,并有机会外流由VBS保护的数据。

针对尚未发布相关更新的原因,微软透露正在着手制作更新程序,一旦用户套用,将会撤销旧版的VBS系统文件来减少攻击面,但因为影响文件数量庞大,他们需要较多时间测试。