被称为Sandworm、APT44,以及UAC-0125的俄罗斯黑客组织,从乌克兰战争开战之今,主要锁定的目标几乎都是乌克兰的企业组织与政府机关,还有声援乌克兰的盟友,但现在这些黑客也传出疑似对俄罗斯及白俄罗斯的国防单位下手,不禁令人怀疑这是窝里反或故布疑阵。

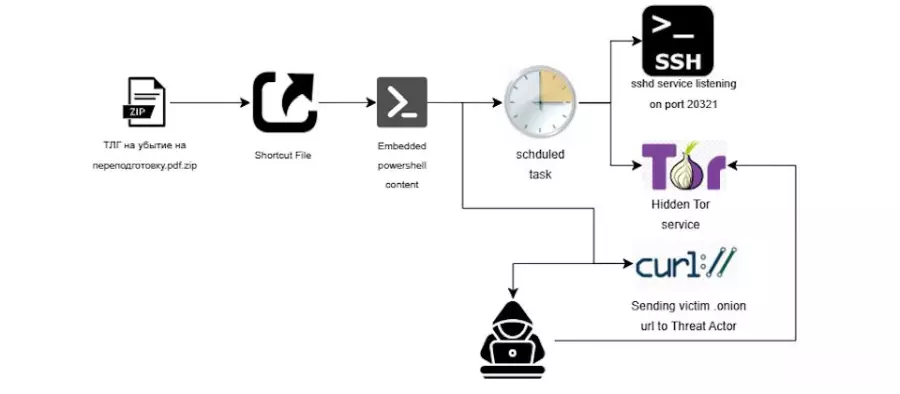

安全企业Seqrite与Cyble不约而同披露这些黑客最新一波攻击行动,锁定的目标包括俄罗斯和白俄罗斯军事单位,Sandworm通过钓鱼邮件接触受害者,利用与军事有关的文件作为诱饵,引诱收信人打开ZIP压缩文件,其内容包含Windows捷径文件(LNK)与隐藏文件夹,一旦打开LNK文件,就会触发感染链,最终通过obfs4桥接工具与OpenSSH组件,并使用洋葱网络(TorNetwork)从事隐秘活动。

这波活动被Seqrite命名为Operation SkyCloak,这家安全厂商发现的钓鱼信,涉及俄罗斯空降军(VDV)的人事命令,以及白俄罗斯特种部队的军事人员训练,两份诱饵看似书面文件翻拍而成的PDF文件,但实际上这些文件真正的附文件名是LNK。

一旦收信人打开LNK文件,计算机就会执行PowerShell命令,借由检查受害计算机的特定文件夹、文件,以及处理程序,来确认是否在沙箱环境运行。接着,Sandworm通过创建调度工作来持续访问受害计算机,

最终他们会部署Tor应用程序,并确认洋葱网络环境能够连接的状态下,与C2进行连接。

Cyble也看到锁定白俄罗斯的活动,并指出攻击者的手法相当复杂,他们将OpenSSH与自制的Tor服务结合,并通过obfs4将流量进行混淆处理。特别的是,这些黑客使用的通信协议相当多样,涵盖SSH、RDP、SFTP,以及SMB。

该公司根据攻击者的手法与基础设施进行比对,发现与去年12月Sandworm运用Army+冒牌应用程序的攻击行动有相似之处,研判很有可能是同一攻击团体所为。