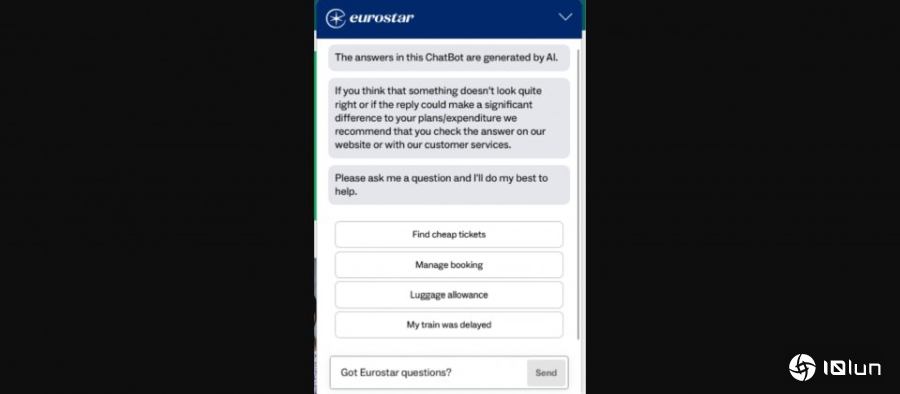

欧洲高速铁路运营商Eurostar官网的AI客服,被英国安全公司Pen Test Partners披露曾存在四项安全缺陷,包含护栏机制可被绕过、提示注入导致系统提示等资讯外流、回复内容可被诱导输出非预期HTML而引发自跨站脚本(Self XSS)风险,以及对话与消息识别码验证不足。

研究人员在问题修补后才公开细节。外媒City AM引述自Eurostar发言人,该聊天机器人未连接客户账户或其他系统,并称相关弱点已修补且会持续强化安全治理。

研究人员Ross Donald指出,他以一般游客身份规划行程时接触到该聊天机器人,注意到其回复带有固定拒答文本,推测前端界面外还有一层程序化护栏在服务器端先行判断是否允许提问,因而进一步查看其后端界面行为。

依其分析,该聊天机器人采用界面驱动设计,每次送出消息时,前端会把整段对话历史一并送到后端,后端会针对最新一则消息进行护栏判定,并在后续请求中只检查最新一则消息的签章。问题在于,较早的消息不会被重新验证,也未与当次护栏判定做完整的加密绑定,导致用户端要是篡改既有对话历史,仍可能被当成可信上下文送入模型,形成护栏绕过的基础条件。

在上述条件下,研究人员发现可进一步通过提示注入,诱导模型输出原本不应披露的资讯,例如系统提示内容。研究人员强调,这类外流虽不等同于取得其他用户数据,但会让外界更容易理解系统如何拼接上下文与产生回复,进而降低后续攻击门槛。

另一起风险与前端呈现方式有关,系统提示会引导模型产生带有HTML标记的回复内容以呈现说明连接,但前端要是直接渲染模型输出而缺乏严格消毒,就可能被诱导输出非预期的HTML片段,进而在用户自己的浏览器内触发自我跨站脚本等问题。

第四项缺陷是对话识别码与消息识别码的验证不足,研究人员指出,他可把原本应为UUID的识别码改成1或hello之类的简单值,后端仍接受并继续对话,代表服务器端缺乏足够的格式与一致性检查,可能会提高对话被重放或拼接的风险。不过研究人员也说,基于Eurostar漏洞披露计划的范围限制,他们未尝试验证是否存在跨用户的实际影响。