以往对于虚拟化平台的漏洞披露,不少是针对VMware旗下的解决方案而来,但最近有一则对于这类平台的漏洞披露相当值得留意,因为这是在macOS操作系统相当知名的Parallels Desktop。值得留意的是,这项重大安全漏洞CVE-2024-34331,去年4月Parallels虽然有着手处理,却出现修补不全的情况,后续研究人员通报新的发现,迄今尚未得到回应,后续发展值得留意。

这项弱点起初是在同年2月由安全研究员Mykola Grymalyuk通报。攻击者可通过此弱点,将所掌握的系统账号权限提升为root,Parallels公司当时也推出19.3.1更新版进行修补。不过,最近有其他研究人员指出此漏洞的修补不完整,仍旧能被绕过。

安全研究员Mickey Jin指出,他研究Mykola Grymalyuk发布的资讯,发现Parallels推出的修补程序代码容易被绕过,原因在于,这些程序代码的主要用途,是确认名为createinstallmedia的工具是否具备苹果的签章,假如确实经苹果签署,就会给予root权限以便后续使用。

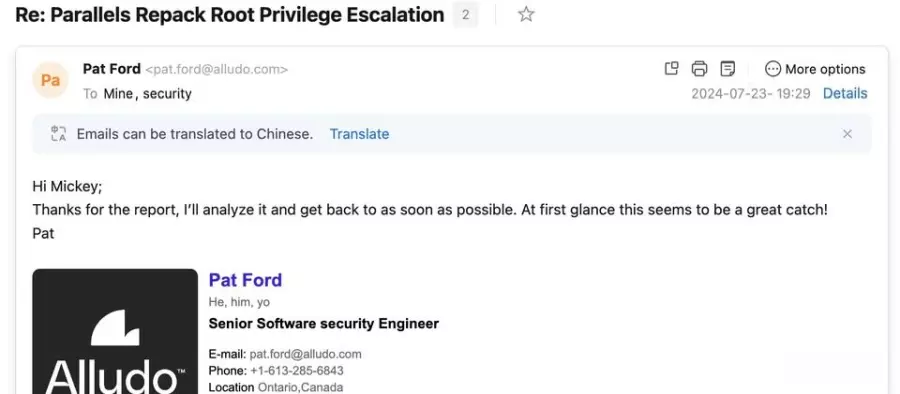

值得留意的是,Mickey Jin先后向漏洞悬赏项目Zero Day Initiative(ZDI)及Parallels通报此事,结果时隔超过半年,这项漏洞尚未得到修复,因此他呼吁用户要提高警觉,因为这样的漏洞有可能很快就被用于实际攻击行动。

针对如何绕过上述的修补程序,Mickey Jin指出至少有两种方法可行,其中一种是在通过签章验证之后,利用检查时间到使用时间(TOCTOU)的时间差进行攻击,在虚拟化平台处理上述检验的流程里,置换恶意版本的createinstallmedia来达到目的。

另一种则是对于签章验证的方式下手,研究人员指出与名为anchor apple的需求字符串有关,攻击者可找到苹果签章的执行文件,然后注入恶意DYLIB程序库来绕过验证流程。