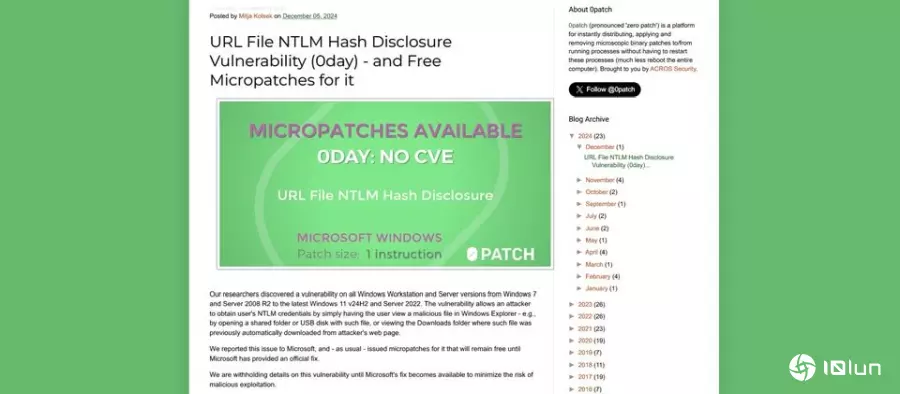

12月5日专门提供微修补的安全企业0patch指出,他们发现新的URL文件NTLM散列值泄露漏洞,一旦攻击者成功利用,引诱用户通过Windows文件总管查看恶意文件,就有机会得到用户的NTLM帐密数据。这项漏洞影响所有工作站及服务器版本的Windows操作系统,涵盖Windows 7至Windows 11 24H2,以及Windows Server 2008 R2至Windows Server 2022。

0patch向微软通报此事,并表明他们在微软正式发布修补之前,将会免费提供微修补程序。这项弱点目前尚未登记CVE编号,为了避免漏洞遭到攻击者利用,他们也暂时不会公布相关细节。

令人忧心的是,0patch也提到攻击者引诱用户触发漏洞的难度并不高,例如:说服用户打开含有恶意文件的共享文件夹、U盘,或是先利用恶意网页进行偷渡式下载,再“提醒”用户查看下载文件夹,就能达到触发漏洞的目的。

回顾近期0patch向微软通报漏洞状况,自10月底起算,这是他们向微软通报的第3个零时差漏洞,另外两个漏洞分别是Windows布景主题文件弱点CVE-2024-38030,以及存在于Windows Server 2012、2012 R2的MotW漏洞(尚未登记CVE编号),目前微软尚未提供相关更新软件。