Interlock勒索软件集团近期被发现运用名为ClickFix的社交工程技术,伪装成常见IT与安全工具,引诱用户手动执行恶意PowerShell指令,以在系统中植入后门程序。根据安全公司Sekoia的研究,虽然该技术尚未大规模使用,但其具备高度针对性与实验性,对企业环境仍构成实质威胁。

研究指出,Interlock通过创建仿冒的合法网站页面,例如Advanced IP Scanner、Microsoft Teams、Cisco VPN等工具的下载界面,诱使用户打开执行窗口,再执行剪贴板中自动复制的PowerShell命令。这些命令会下载并执行以PyInstaller封装的恶意程序,或是双重Base64编码的PowerShell后门,在系统内创建持久性访问点。

其中一类常见恶意载荷为伪装成Chrome或Edge更新程序的可执行文件,内置PowerShell脚本,可执行系统资讯搜集、下载并执行远程文件,并修改登录机码以设为开机启动。该后门会与trycloudflare.com子域名的C2主机通信,同时配置固定IP作为备援信道。

为提高隐匿性,Interlock设计一套环境侦测机制,避免在沙箱或分析系统中执行,包括排除内存资源不足的虚拟机、检查是否使用QEMU模拟器、验证主机名称等,借此逃避安全分析与侦测。

除了PowerShell后门外,Interlock也部署自制的远程访问木马,可通过TCP信道下载与执行文件、创建调度任务、执行命令行指令等。该木马使用自订XOR算法进行通信加解密,封包中包含主机名称、域名资讯、系统权限与C2服务器地址,以便后续精准攻击。

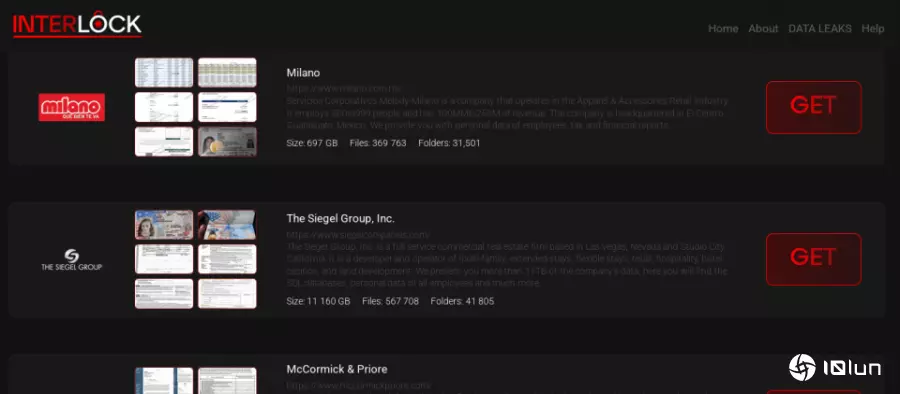

在横向移动与数据外流阶段,攻击者常利用RDP、PuTTY与AnyDesk维持远程控制,并疑似通过AZCopy工具将窃取的数据上传至攻击者掌控的Azure存储账户。有时还会将机密敏感数据上传至暗网中,并于数据外流网站公布受害企业资讯与下载连接。

尽管Interlock目前的活跃程度不如Clop或Akira等知名勒索软件集团,研究人员警告,其攻击手法精细、模块化程度高,可能刻意压低曝光率以延长攻击存续期,未来不排除扩大规模或强化数据勒索策略的可能性。