知名开放源码网页邮件项目Roundcube,提供类似桌面邮件软件的操作界面,具备多语系、通讯录、邮件搜索、插件扩展等功能,广泛被企业、学术机构与主机服务商采用,作为自架电子邮件系统的网页前端。由于受到各界采用的规模庞大,其安全风险一旦曝光,影响范围往往不容小觑。

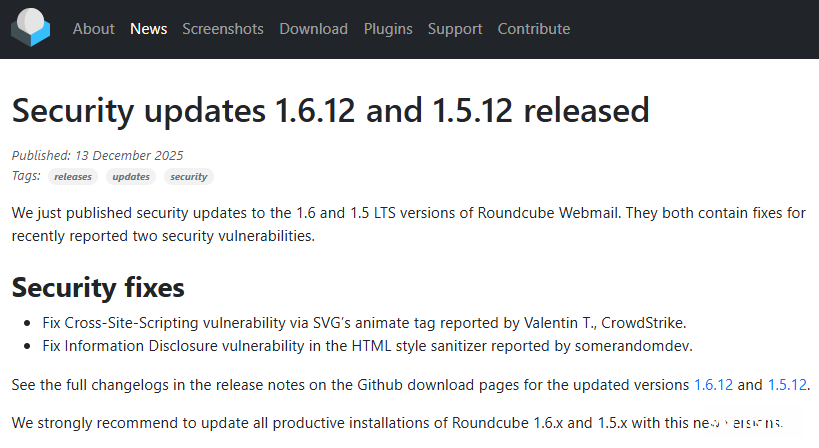

近日Roundcube项目团队发布安全更新,针对1.6与1.5 LTS版本修补两项高风险安全漏洞,可能让攻击者通过看似正常的电子邮件执行恶意脚本,或外流用户的敏感资讯。

两项漏洞的CVSS风险评分皆为7.2,属于高风险等级,其中CVE-2025-68461属于跨站脚本攻击(XSS)漏洞,问题出在Roundcube处理可缩放矢量图形(SVG)文件的方式。该漏洞由CrowdStrike研究人员Valentin T.发现,攻击者可利用SVG中的 在实际攻击场景中,只要用户于网页邮件界面中打开含有恶意SVG的电子邮件,浏览器便可能立即执行JavaScript恶意脚本。在网页邮件服务中,XSS漏洞的危害尤为严重,常被用来窃取连接阶段Cookie、进行账号劫持,甚至在用户不知情的情况下重定向至钓渔网站。 另一项漏洞则是涉及资讯披露问题,编号为CVE-2025-68460,存在于Roundcube的HTML样式过滤机制中。该漏洞由研究人员somerandomdev通报,攻击者可借此绕过既有的CSS样式过滤规则,可能被滥用来推测或外流网页邮件界面中的数据,进而影响用户的隐私安全。 Roundcube开发团队建议管理员立即升级至1.6.12或1.5.12版,以封堵潜在攻击途径,降低系统遭到入侵或数据外流的风险。 网页邮件服务向来是跨站脚本攻击(XSS)的高风险目标,主因在于其必须在浏览器中动态显示来自外部来源的内容,包括HTML邮件、图片、附件预览与内置样式等。即使系统本身未遭入侵,攻击者仍可通过电子邮件这类“可信输入渠道”,将恶意内容直接送入用户的浏览器环境。