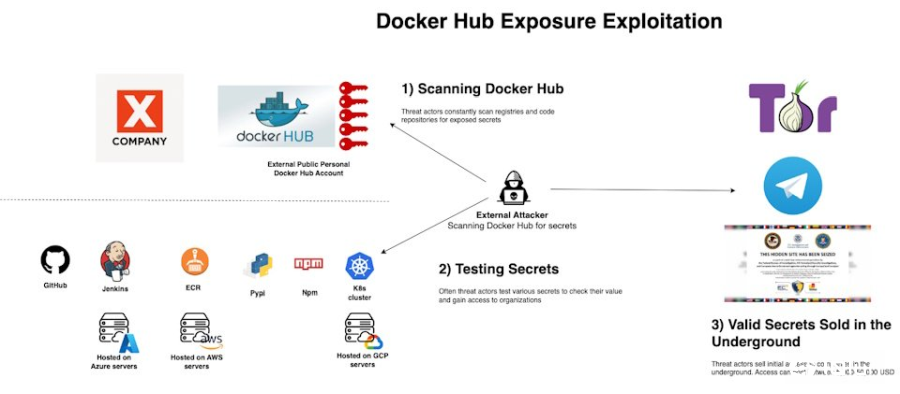

研究人员发现,公开于网上的Docker Hub中的容器镜像文件,内置AI模型、API密钥及多种凭证,警告可能造成软件供应链攻击。

安全厂商Flare针对2025年11月1日到30日上传Docker Hub的上万个镜像文件进行分析,分析这些镜像文件是否含有敏感访问资讯。他们先定义15种敏感凭证,包括软件开发生命周期(Software Development Lifecycle,SDLC)及程序代码控制凭证(如GitHub)、云计算平台凭证(如AWS/GCP/Microsoft Azure)、AI及模型访问、支付服务凭证等。

他们发现10,456个内置高度及重大严重性的镜像文件,分布于205个命名空间(namespace)。进一步分析,研究人员辨别出101个命名空间所属的实际公司,其中多数是中小企业,但也有一些大型企业,以及一家财富五百大企业。从产业来看,以软件开发(28)、市场与产业(20)、AI与智能系统(15)最多,还包含一家尖端研究组织及11家金融/银行。

值得注意的是,在这些容器镜像文件中,近42%包含5种以上凭证,像是完整访问云计算、Git程序库、CI/CD系统、支付集成或其他核心基础架构组件的凭证。

分析外流各类凭证关联的Docker Hub账号数量,其中最多的是和AI模型密钥有关账号,达191个,如Anthropic、Grok。其次是API Token,有157个。云计算类(AWS/Azure/GCP/RDS等)和访问凭证(如JWT、App Key、加密密钥)关联的数量各为127和103个。其他还有数据库、CI/CD平台(如GitHub、Docker)、通信协同平台(如Slack)、和第三方支付工具(如Stripe)等各数十个。

研究人员提醒,要小心企业环境中的影子IT,因为有些外流资讯来自个人或承承包商账号,可能意味机密会从员工个人账号或外承包商账号流出。此外,一旦凭证被公开(如暴露于公开Docker Hub),企业IT除了移除外流的凭证,也要记得撤销或轮替凭证,否则外流后可能达到黑客之手而被用于非法访问。