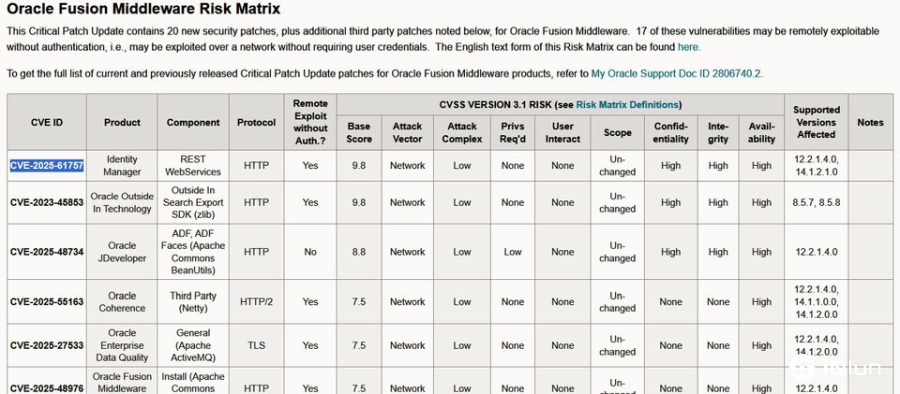

今年10月,Oracle在2025年第三季例行更新(Critical Patch Update)其中,修补重大层级的CVE-2025-61757,此弱点出现在身份管理工具Oracle Identity Manager,为预先授权造成的远程程序代码执行(RCE)漏洞,CVSS风险评分达到9.8分(满分10分),近期有研究人员表示,该漏洞疑似在Oracle修补前已遭利用。由于先前公布的E-Business Suite(EBS)安全漏洞CVE-2025-61882、CVE-2025-61884,已出现许多灾情,这样的消息也格外引起安全圈高度关注。

11月20日,通报此事的安全企业Searchlight Cyber发布博客文章公布漏洞细节,并指出与年初Oracle Cloud遭到入侵的事故有关,由于该云计算服务同时执行Oracle Access Manager与Oracle Identity Manager,Searchlight Cyber发现新漏洞CVE-2025-61757也能用于入侵Oracle Cloud。此外,相较于Oracle Access Manager先前被利用的漏洞,CVE-2025-61757复杂程度较低,容易遭到利用。

同日SANS发布另一篇博客文章,指出Searchlight Cyber找到的漏洞,在Oracle于10月21日发布修补程序之前,疑似就遭到利用。他们在8月30日至9月9日,看到有人试图利用,攻击者通过3个IP地址发动攻击,由于所有的用户字符串(User Agent)都相同,因此SANS认为,可能是同个攻击者所为。

虽然SANS并未截取到完整的请求内容,但他们指出所有的请求都是通过POST指令进行,根据标头数据,有效酬载大小为566字节。

附带一提的是,这些IP地址曾被用于扫描数字体验平台Liferay的安全漏洞CVE-2025-4581,以及试图渗透Log4j,这些活动疑似与漏洞悬赏有关。

后续Searchlight Cyber向安全新闻网站SecurityWeek表示,这是他们的研究活动过程其中,进行的初步扫描。虽然SANS发现的攻击活动似乎来自Searchlight Cyber的调查,不过,美国网络安全暨基础设施安全局(CISA)于11月21日,将CVE-2025-61757加入已遭利用的漏洞列表(KEV),并要求联邦机构于12月12日完成修补。