2月13日安全企业Palo Alto Networks发布安全公告,公布存在于网页管理界面的高风险身份验证绕过漏洞CVE-2025-0108,未经授权的攻击者能借由防火墙操作系统PAN-OS的网页管理界面,并搭配特定的PHP脚本,绕过部分验证流程,影响执行10.1至11.2版PAN-OS的防火墙,CVSS风险为7.8。值得留意的是,通报此事的研究人员指出,已出现这个零时差漏洞被利用的迹象。

对此,该公司发布11.2.4-h4、11.1.6-h1、10.2.13-h3、10.1.14-h9版更新修补,云计算版防火墙Cloud NGFW、安全服务边缘系统Prisma Access不受影响。

关于这项漏洞可能造成的危险,Palo Alto Networks指出,前述用来触发漏洞的PHP脚本无法让攻击者远程执行任意程序代码(RCE),但会显著影响防火墙操作系统的完整性及机密性。对此,该公司呼吁用户遵循最佳实例部署的指引,将网页管理界面的访问渠道,限缩为只能通过受到信任的内部IP地址访问,漏洞的危险程度可因此降为5.1分。

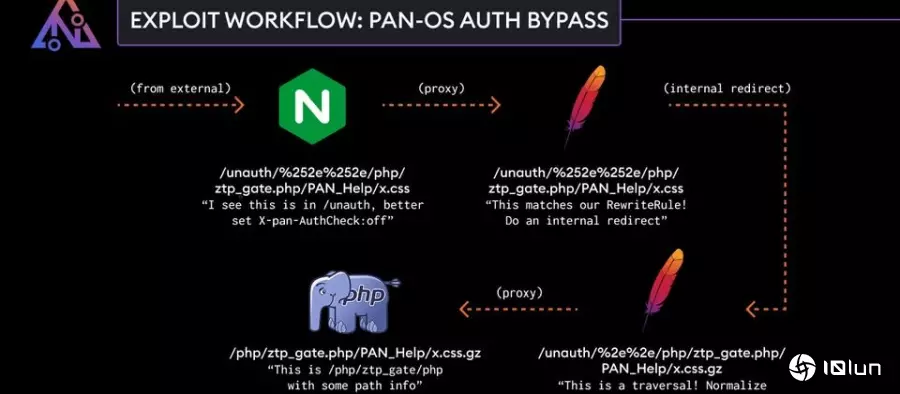

值得留意的是,虽然Palo Alto Networks强调他们并未发现漏洞遭到利用的迹象,但通报此事的Searchlight Cyber安全研究员Adam Kues表示,他们侦测这项弱点已被用于实际攻击行动,发生的原因与Nginx及Apache组件的路径混淆有关,由于两者之间处理传入的请求存在差异,而有机会造成路径穿越的现象。