Red Hat公开OpenShift GitOps重大提权弱点CVE-2025-13888,指出在既有权限条件下,攻击者可能突破命名空间隔离并扩张授权范围,最严重导致集群层级接管。此风险在多租户或分权管理环境特别高,Red Hat已发布对应分支更新并建议升级后查看相关权限绑定。

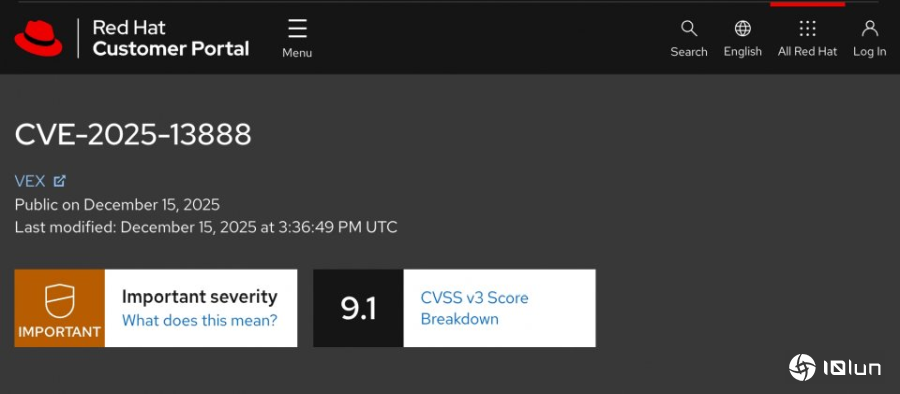

该漏洞由Red Hat提供CVSS 3.1基础分数9.1,在NVD被列为Critical,攻击者虽需具备较高既有权限,但一旦成功,影响会跨越原本授权范围并对机密性、完整性与可用性造成高冲击。

根据Bugzilla的漏洞描述,问题核心在于OpenShift GitOps运算符处理ArgoCD自订资源的方式,导致命名空间隔离可能被绕过。回应内容指出,只要用户在自己可管理的命名空间内,具备创建ArgoCD自订资源的权限,就可能通过设置让运算符接管其他命名空间的部分管理关系,进而在目标命名空间创建对应的权限绑定。当目标命名空间本身具备较宽松或特权的安全性内容限制条件SCC(Security Context Constraints)时,该权限路径便可能被放大,成为集群层级接管的跳板。

该漏洞打破了多人共享集群时依赖的命名空间隔离。在不少企业使用场景中,平台团队会让应用团队拥有各自命名空间的管理权,并以GitOps工具协助部署与运维,而一旦命名空间层级的管理者能通过平台组件取得跨命名空间的额外权限,实务上就会把原本用来分工的界线变成风险边界。

针对修补进度,NVD的参考连接已列出Red Hat在2025-12-15发布的多份安全公告,对应OpenShift GitOps不同分支版本。Red Hat发布的RHSA安全公告指出,OpenShift GitOps已分别推出v1.18.2、v1.17.3与v1.16.5的安全更新,且各公告的CVE清单均纳入CVE-2025-13888。

Red Hat在v1.18.2与v1.16.5等公告中,也特别标注升级后需采取的动作,建议管理者执行审核脚本查看命名空间层级的Role与RoleBinding,确认仅有预期的命名空间具备跨命名空间访问权,并点出这类绑定可能是由.spec.sourceNamespaces等功能所创建,也就是说,漏洞修补不只需更新镜像文件,也需要确认既有权限绑定是否已被过度放大或留下不符合现况的授权。