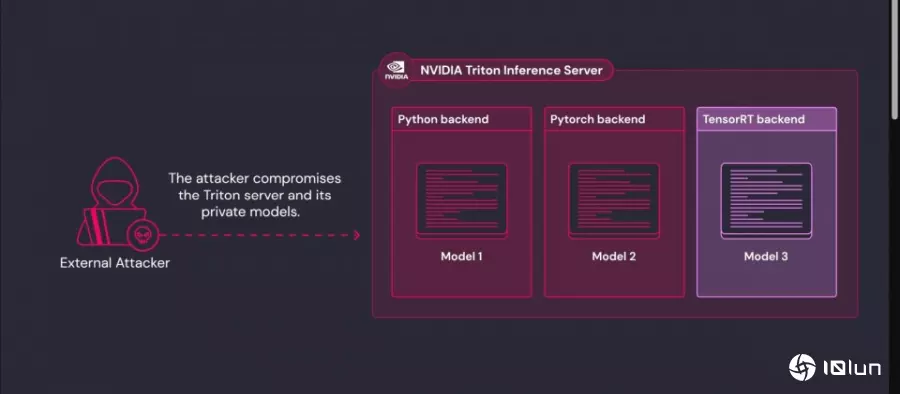

Nvidia发布Triton推论服务器(Inference Server)与Python后端25.07版本安全更新,修补由安全公司Wiz披露的一组高风险漏洞,包括CVE-2025-23319、CVE-2025-23320和CVE-2025-23334,该攻击链允许未经验证的远程攻击者,通过特定攻击流程取得服务器的远程程序代码执行权限,可能导致人工智能模型遭窃、模型推论结果被篡改,甚至成为渗透企业网络的跳板。

Wiz研究人员指出,这条攻击链始于Triton核心组件,也就是其Python后端的错误处理机制漏洞。当服务器接收到特别设计且数据量庞大的远程请求时,回传的错误消息会意外暴露行程间通信(IPC)共享内存的唯一名称。这项资讯原本应属私有,一旦外流便能被用作进一步攻击的切入点。

Triton为提升模型推论性能,提供用户通过共享内存交换张量数据的API,降低网络传输延迟,不过,该API缺乏检查机制,未验证内存键值是否属于合法的用户区域,让攻击者有机会借由先前获得的内部内存名称,将API导向Python后端的内部内存区域,进一步取得对该区域的任意读写权限。

在具备读写能力后,攻击者可修改内部数据结构或操控IPC消息队列,诱发非预期行为,最终完成远程程序代码执行。由于整个过程可在无需身份验证的情况下,通过合法API完成,因此对外网络可访问的Triton执行实例风险更是严重。

Triton推论服务器广泛应用于云计算、数据中心及边缘运算环境,支持PyTorch、TensorFlow等多种主流人工智能框架。一旦遭入侵,除昂贵且具商业价值的人工智能模型可能被窃取,与模型互动的用户数据、金融资讯或其他敏感内容也可能外流。此外,攻击者可操控模型推论结果,或利用受控的人工智能服务器进一步入侵企业内部系统。

Nvidia已发布安全公告与修补程序,建议所有Triton用户立即更新至25.07版本,并同步升级Python后端。IT人员应全面检查环境中,是否存在仍对外开放的旧版本执行实例,并依Nvidia安全建议限制共享内存与相关界面的访问权限,以降低被利用的可能性。