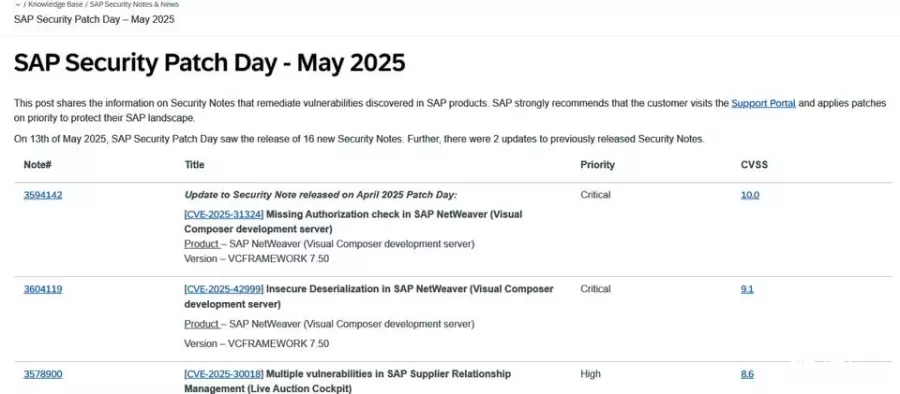

5月13日SAP发布Security Patch Day每月例行更新,总共发布16则新公告,并对于2则既有的公告内容提出新说明。其中最受关注的部分,是NetWeaver中Visual Composer组件的重大漏洞CVE-2025-42999,已遭黑客用于实际攻击,事实上,此漏洞与4月底SAP修补的CVSS满分漏洞CVE-2025-31324有关,通报新漏洞的安全企业Onapsis更是指出,攻击行动可追溯至今年1月,黑客串联上述这两个发动攻击。

针对这次公布的CVE-2025-42999,SAP指出他们接获安全企业Onapsis的通报,掌握漏洞已遭到利用的情况。这项漏洞存在于Visual Composer的组件Metadata Uploader,具备特殊权限的攻击者能上传不受信任(或恶意的)内容,一旦主机系统进行反串行化的时候,就会影响机密性、完整性、可用性,CVSS风险为9.1分。

通报此事的Onapsis也做出说明,他们针对5月初披露的攻击活动进行深入调查后有新发现,通报后SAP登记为被监管漏洞CVE-2025-42999。Onapsis指出,这项漏洞就是造成CVE-2025-31324的根本原因。SAP在公告里表示,他们调整Visual Composer处理部分文件的机制,从而缓解在修补CVE-2025-31324完成之后仍存在的安全弱点。

针对上述资讯的披露,SAP、Onapsis也向媒体提出更多说明。SAP向安全新闻网站Bleeping Computer披露,他们掌握NetWeaver Visual Composer相关弱点并持续着手处理,并要求所有NetWeaver用户套用更新应对。

Onapsis首席技术官Juan Pablo Perez-Etchegoyen透露,根据他们的调查,黑客从今年1月就开始将CVE-2025-31324、CVE-2025-42999串联,用于实际攻击行动。这两项漏洞的结合,让攻击者能在不需取得系统特殊权限的情况下,远程执行任意程序代码。不过利用漏洞存在前提,那就是攻击者必须利用具有VisualComposerUser角色的用户,才有机会触发这项反串行化弱点。