10月份例行更新(Patch Tuesday)微软一口气修补175个安全漏洞,其中有3个已被用于实际攻击、3个在微软公开前被披露最受到关注,但后来有另一项风险值接近满分的安全漏洞也受到各界的注意,并引起高度讨论。

这项安全漏洞可被用于绕过安全功能,登记编号为CVE-2025-55315,存在于ASP.NET Core,CVSS风险评为9.9(满分10分),攻击者可通过发送恶意的HTTP请求来触发,一旦成功利用,攻击者就有机会查看敏感资讯,例如:访问其他用户的身份验证数据、篡改目标服务器的文件,以及造成服务器宕机,影响机密性、完整性,以及可用性。微软针对ASP.NET 2.3、8.0、9.0,以及Visual Studio 2022发布修补程序。

究竟是绕过什么样的安全功能?微软并未直接说明,但提及该漏洞能被用于HTTP请求走私(HTTP Request Smuggling)攻击,而有可能影响应用程序强制要求执行身份验证、授权,以及其他重要的安全检查流程,使得攻击者只要发出特定的请求,并将另一个请求埋藏其中,就有可能冒充其他用户来提升权限,或是产生内部请求进行服务器请求伪造(SSRF)攻击,此外,攻击者还能绕过跨网站请求伪造(CSRF)的检查机制,或是绕过输入验证进行注入攻击。

微软.NET安全技术经理Barry Dorrans(blowdart)指出,这是史上最高分的ASP.NET漏洞,他表示光是能被用于HTTP请求走私攻击,这部分的风险没有那么高,但考虑到这项漏洞带来的影响,最严重可绕过安全功能,而且还会造成范围的变化,因此他们评估其分数达到了9.9。

本周ASP.NET开发人员Andrew Lock发布博客文章公布更多细节,并指出这项漏洞为何被认定极为危险,因为攻击者一旦用来发动HTTP请求走私攻击,就有可能从事各式恶意行为。

Andrew Lock举例,攻击者可在具有跨网络请求伪造弱点的系统上,对用户显示恶意数据,或是对缓存植入有问题的数据造成缓存中毒,再者,攻击者还能对受到代理服务器封锁外部访问的端点下手,进行注销,或是篡改代理服务器处理的身份验证控制。附带一提的是,攻击者还能搭配网站的开放重定向弱点,将用户重定向恶意网站。

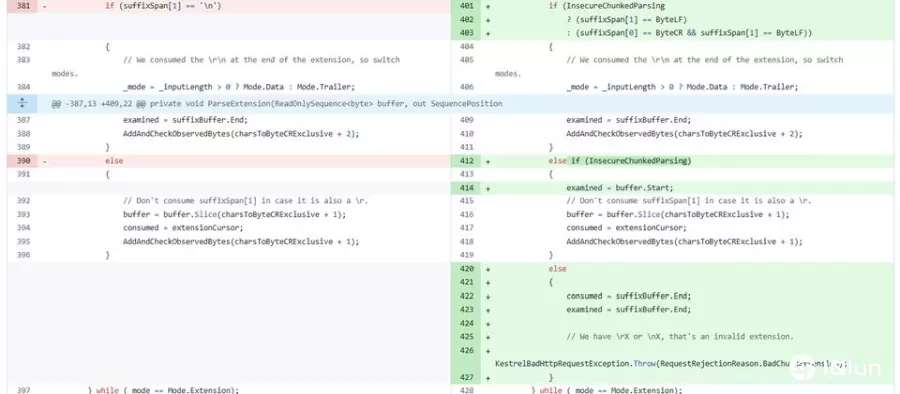

他也说明这项漏洞造成的原因,与名为Chunk Extensions与chunked transfer encoding的功能对HTTP请求的处理过于宽松有关,在特定的情况下,有可能被错误解读,而引发HTTP请求走私。