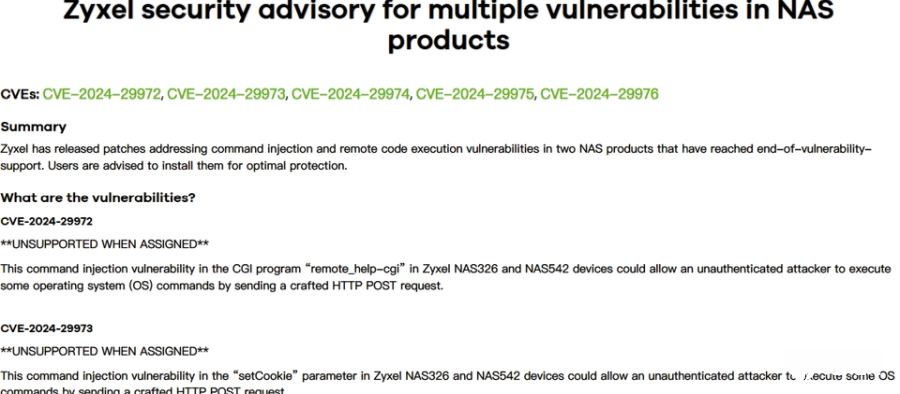

6月4日兆勤(Zyxel Networks)针对旗下网络存储设备NAS326、NAS542发布安全公告,指出这些设备存在5项漏洞CVE-2024-29972、CVE-2024-29973、CVE-2024-29974、CVE-2024-29975、CVE-2024-29976,并指出有鉴于其中3项漏洞极为严重,即使这些设备生命周期已于去年底结束,他们还是决定破例提供新版固件修补重大漏洞。至于这些漏洞是否已遭到利用,该公司并未提出说明。

这些得到修补的漏洞,包含了命令注入漏洞CVE-2024-29972、CVE-2024-29973,以及远程程序代码执行(RCE)漏洞CVE-2024-29974,皆为重大层级,CVSS风险评分也都达到9.8分。

其中,CVE-2024-29972位于名为remote_help-cgi的CGI程序,而CVE-2024-29973则是发生在setCookie参数,攻击者能在未经授权的情况下,借由发送伪造的HTTP POST请求,从而执行部分操作系统层级的命令。

至于另一个重大层级漏洞CVE-2024-29974,出现在名为file_upload-cgi的CGI程序,未经授权的攻击者能借由上传伪造的组态,借此漏洞执行任意程序代码。

通报上述漏洞的安全企业Outpost24也公布相关细节,表示他们发现漏洞的原因,是在调查去年重大层级的预先身份验证命令注入漏洞CVE-2023-27992(CVSS风险评为9.8分)的过程,他们发现兆勤修补该漏洞的方式有不足之处。先前兆勤是借由加入基础的过滤机制,并限制最大长度,从而达到防堵攻击者借由/favicon.ico绕过身份验证,但这么做难以防范周全。

研究人员指出,兆勤借由加入更多过滤规则来缓解漏洞,而非解决程序代码依赖eval( )函数的根本问题,由于过滤机制与身份验证并未集中处理,而是取决于每个端点决定身份验证是否适用,或是输入的数据对于eval( )而言是否足够安全。为了验证上述设计逻缉产生的缺陷,他们制作有效酬载来验证新发现的漏洞。

他们也对这些漏洞补充说明,像是CVE-2024-29972涉及名为NsaRescueAngel的后门账号,而且,该账号具备root权限;而CVE-2024-29974不仅能用于发动远程执行程序代码攻击,还能让攻击者持续在受害设备上活动。