奥地利安全企业Certitude上周披露,专门提供内容传送网络与安全服务的Cloudflare含有安全漏洞,将允许黑客利用其Cloudflare账号来攻击其它同样使用Cloudflare平台的用户。Certitude曾向Cloudflare提报,惟并未被视为严重漏洞,Certitude仍旧决定将它公诸于世,并提醒Cloudflare用户小心应对。

根据Certitude的说明,Cloudflare所提供的网站托管服务具备许多保护措施,诸如网页应用程序防火墙(WAF)、服务阻断攻击保护(DDoS Protection)与机器人管理等,方法是在客户的网页服务器与用户之间创建反向代理服务器以分析流量并防堵恶意行为。

Cloudflare允许用户设置配置来管理网站的安全性,然而,Certitude发现其中的中等安全(Moderately Secure)与非常安全(Very Secure)等两项设置的前提,皆相信所有来自Cloudflare的流量都是可靠的,这便给了黑客入侵的机会,黑客只要创建一个免费的Cloudflare账号,便能绕过Cloudflare替用户创建的安全机制。

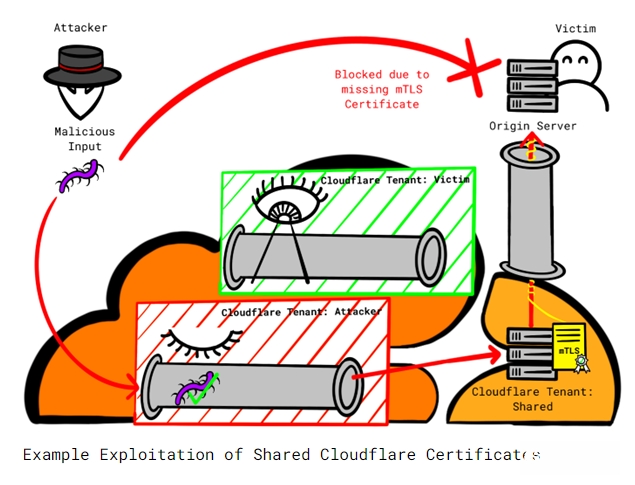

例如在非常安全的选项中,于传输层(Transport Layer)使用经过验证的来源拉取(Authenticated Origin Pulls)时,Cloudflare反向代理服务器是利用一个用户SSL凭证来向原始服务器验明正身,它支持用户的定制化凭证,也能直接使用Cloudflare凭证,而Certitude则发现,若用户贪图方便直接使用Cloudflare凭证,就可能产生安全风险。

原因是Cloudflare凭证属于共享凭证,允许所有源自Cloudflare的连接,不管是由哪个Cloudflare租户所发起的连接,使得黑客得以设置一个Cloudflare域名,将其DNS A记录指向受害者的IP地址,再关闭该域名的所有保护机制,以Cloudflare的基础设施当作伪装并发动攻击。

图片来源_Certitude

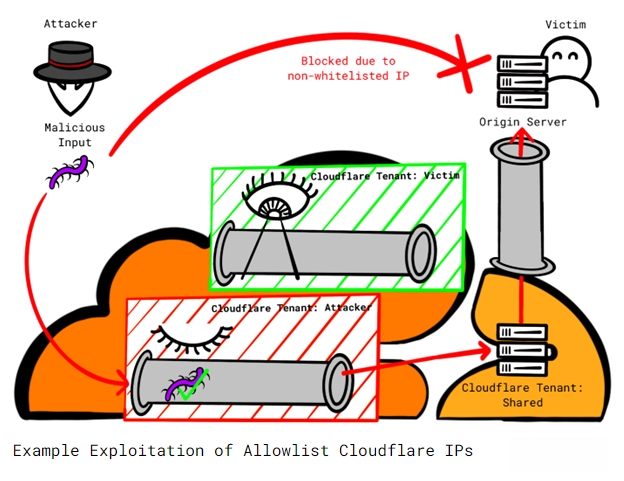

中等安全设置则是在网络层(Network Layer)中将Cloudflare IP地址列为白名单(Allowlist Cloudflare IP Addresses),而让来源服务器拒绝所有非Cloudflare IP地址的连接,与上述漏洞一样,它接受了所有来自Cloudflare的连接,同样让黑客有机可乘,关闭受害者的安全机制。

图片来源_Certitude

Certitude针对相关漏洞成功执行了概念性验证攻击,指出两种攻击途径各有缓解措施,第一个是采用定制化凭证而非Cloudflare凭证,第二个则是采用专用的IP出口地址Cloudflare Aegis,而非共享的IP地址范围。

Certitude是在今年3月发现并提报相关漏洞,但Cloudflare在得知后仅将它列为“有价值的资讯”(Informative),并未将其视为安全漏洞。不过,Certitude建议Cloudflare应该部署针对相关攻击的保护机制,也应警告那些采用脆弱配置的用户。