Google安全团队发现,部分基于Zen架构的AMD处理器存在微指令签章验证漏洞(CVE-2024-56161)。该漏洞可能使具备本地管理员权限的攻击者注入恶意微指令,进而危及依赖AMD安全加密虚拟化(SEV-SNP)保护的机密工作负载安全。由于漏洞一旦被滥用,可能导致机密运算环境保护失效,相关修补措施已于去年12月中陆续发布,用户应密切关注BIOS与微指令更新状况。

该漏洞影响Zen 1至Zen 4系列处理器,攻击者在取得本地管理员权限后,可借由注入恶意微指令直接影响处理器的核心运行机制。尤其是在使用AMD SEV-SNP技术保护机密工作负载的用例下,恶意微指令可能破坏工作负载的保密性与完整性,进而影响整个运算环境的安全基础。

针对此安全漏洞,Google于2024年9月底向AMD回应,AMD随后在2024年12月中旬针对Naples、Rome、Milan与Genoa等平台,推出微指令更新修补版本。

根据AMD发布的数据,针对数据中心市场的AMD EPYC系列产品,Naples与Rome平台分别于2024年12月13日发布修补版本,Milan系列也在同日完成更新,而Genoa系列则于2024年12月16日推出修补措施。更新后的平台将禁止通过热加载方式进行后续微指令更新;如在未更新平台尝试热加载超出指定版本的微指令,可能导致系统触发#GP错误(#GP Fault)。

此外,针对使用AMD SEV技术的用户,平台也同步推送了SEV固件更新,更新至新版本后,用户可通过SEV-SNP验证报告确认修补措施是否已成功激活,以确保机密工作负载获得有效保护。

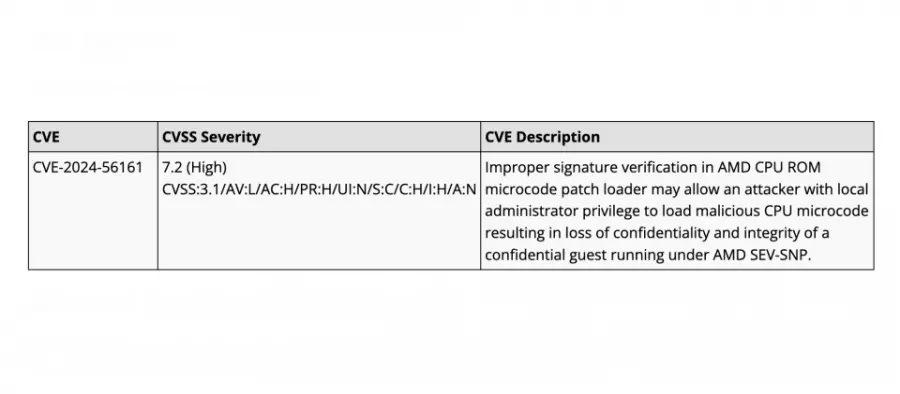

CVE-2024-56161漏洞被评为高风险,CVSS分数达7.2。该漏洞不仅涉及到微指令更新机制的缺陷,同时影响SEV-ES与SEV-SNP功能,进一步扩大攻击面。针对嵌入式产品市场,AMD也针对EPYC Embedded 7002、7003与9004系列推出相应的修补版本,并已于2024年12月底发布完成。